Když jsem před cca měsícem vydal článek o správě hesel, netušil jsem, jak rychle se věci změní. Okolo té doby jsme řešili upgrade Thycotic Secret Serveru na vyšší edici (kvůli funkcionalitě). Cenová nabídka mi však vyrazila dech. Když jsme jej kupovali v roce 2012, tak nás 5 licencí s ročním supportem vyšlo na cca 4.300 Kč (to byly ceny ještě veřejné). Postupně se zdražovalo, zdražovalo, vznikaly nové edice…až jsme se v roce 2018 (po 7 letech) dostali na cca 39násobek původní ceny. To už je vážně moc! Navíc to není jediný SW, který musíme platit.

Trochu mi to připomnělo situaci s LogMeIn, které jsme používali, než jsme přešli na TeamViewer. Jeden rok zdražili na dvojnásobek. Další rok zavedli nový nejvyšší tarif a zase dvojnásobná cena. Spolu s přechodem na vyšší tarif to pro nás bylo čtyřnásobné zdražení. Tak jsme se sbalili a přešli na TeamViewer.

Nicméně zpět k příběhu. Thycotic jsme skrze distributora požádali o speciální cenu z důvodu upgrade. Přeci jenom mi připadá nefér, abychom platili vše jako noví zákazníci (tzn. bez ohledu na stávající licence a support subscription). Zatímco jsme čekali na novou nabídku, pátral jsem po alternativách a narazil jsem na Devolutions Remote Desktop Manager (RDM).

Remote Desktop Manager – co umí?

RDM slouží pro správu hesel, stejně jako Thycotic Secret Server. Navíc umí spravovat i „vzdálená spojení“ (nějak mne nenapadá, jak to lépe pojmenovat) a propojit je s přihlašovacími údaji. Tzn. do stejného programu si uložíte přihlašovací údaje (uživatelské jméno, heslo, privátní klíče, OTP) a zároveň definici vzdáleného spojení (adresu serveru, port a typ spojení jako RDP, SSH, web, iLo). Když se pak chcete k danému serveru/zařízení připojit, pouze na něj 2 x poklepete. RDM spojení samo vytvoří a automaticky vás přihlásí. To nám obrovsky šetří čas!

Do této doby jsme používali sdílenou složku v Dropboxu s konfigurací vzdálených spojení (URL linky, RDP konfigurační soubory, SSH linky, mikrotik address book) a hesla jsme měli v Secret Server. Když se chtěl někdo někam připojit, našel si konfiguraci vzdáleného spojení v Dropboxu, vyhledal správné heslo v Secret Serveru a ručně se přihlásil. Přišlo mi to normální. Ale od té doby, co jsem poznal RDM, už bych se vracet nechtěl 😊.

Další funkce, které se mi na RDM moc líbí

(celkově toho umí mnohem, mnohem víc):

- Přihlašovací údaje mohou být jak klasické uživatelské jméno a heslo, tak i privátní klíče (např. SSH) a OTP hesla. Obzvláště to OTP (one time password) je zajímavá funkce. RDM umí počítat jednorázová hesla, stejně jako to dělají „autentikátory“ v mobilu. Do RDM jen zadáte počáteční tajemství (dá se vyčíst z QR kódů při zapínání 2FA) a algoritmus výpočtu a RDM bude OTP kódy počítat samo. Díky tomu vás/nebo váš tým RDM samo přihlásí i do služeb, co vyžadují 2FA (dvoufaktorovou autentizaci) a nemusíte si „pracně“ sdílet OTP v mobilech. Samozřejmě je nutné na tuto funkci pohlížet i tak, že to trochu „boří“ smysl a zabezpečení pomocí 2FA.

- Automatické vytáčení VPN. Pokud je pro nějaké připojení k zákazníkovi nutné nejprve vytočit VPN, tak to RDM udělá za vás. Když práci dokončíte, RDM VPN zase samo zavře. Veškerá konfigurace VPN je uložená v RDM a podporuje většinu typů/výrobců. Není tedy potřeba konfigurovat VPN na každém admin PC zvlášť. RDM řeší i problém uživatelů s NB. Například když jste ve firemní síti, tak to samo pozná a VPN nevytáčí.

- Uživatelské rozhraní RDM je velice konfigurovatelné. Nové relace (vzdálená spojení) je možné vytvářet do záložek (rychle se pak orientuje a přepíná mezi velkým počet spojení), nebo externích oken, která můžete nechat prepozicovat (např. RDP spojení na server X chcete, aby se vždy otevřelo na prostředním monitoru, zatímco Y na monitoru vpravo). Mně osobně se velice líbí ty záložky. Často pracujeme současně na více serverech a takto dokážeme mezi spojeními rychleji přepínat (předtím to bylo zmenšit RDP, přepnout se do jiného a to maximalizovat).

- Občas se nám stávalo, že jsme se s kolegy na serverech navzájem vyhazovali (tam kde je povoleno jenom 1 spojení), protože jsme nevěděli, že na serveru zrovna někdo pracuje. RDM nám toto řeší. Jakmile je někdo někde přihlášen, změní se ikonka spojení a v záznamech je vidět, kdo právě dané spojení využívá. Zároveň je možné využívat „uzamykání“ (check in/out) spojení – pak je spojení dostupné jen pro toho, kdo si jej uzamkl.

- Ještě lépe než u Secret Serveru funguje auditování přístupů. Se Secret Serverem jsme věděli, KDY a KDO využil/zobrazil jaké heslo. Už jsme však nevěděli JAK DLOUHO byl připojený. Jelikož v RDM se navazují i samotné vzdálené spojení, tak máme i přesný čas ODKDY DOKDY byl KDO a KDE přihlášený.

- Stejně jako Secret Server, umí i RDM uživateli otevřít vzdálené spojení (RDP, SSH, Web) bez zobrazení/zpřístupnění hesla. Což se hodí jako další forma zabezpečení.

- Pokud děláte nějakou opakující se akci na vzdálených serverver/zařízeních, přijdou vhod makra. Je totiž možné si opakující se akce naskriptovat a nechat je pouštět automaticky při připojení/odpojení nebo vyžádání (např. automatické zálohování konfigurace switche/routeru při odpojení).

- RDM má stejně jako Secret Server generátor hesel. U RDM se mi ale líbí, že umí generovat i vyslovitelná hesla, která se hodí v případě, že si je potřebujete někdy zapamatovat, nebo je někomu nadiktovat.

Co od Remote Desktop Manageru očekáváme

Před pár měsíci jsem si říkal, že asi nenarazíme na technologii, která by skokově zvýšila naši efektivitu – že spíš budeme efektivitu posouvat vpřed malými krůčky. RDM je pro nás však malá revoluce. Dříve nám připojení někam zabralo odhadem 20-30 sekund. Nyní cca 5 sekund. Samozřejmě při delších zásazích, kdy pracujete na serveru pár hodin, je to zanedbatelné zdržení. Ale když potřebujete provést malý zásah (pár minut práce) na 8 serverech/zařízeních, pak je to vážně znát.

Mimořádné je, že nám RDM umožňuje zvednout úroveň zabezpečení, aniž by to zároveň mělo negativní vliv na nárůst efektivity (viz předchozí odstavec). Už pár měsíců pracuji na konceptu zvýšení zabezpečení naší sítě i sítí našich zákazníků. Velice mne totiž zaujal model „tierů“ (viz Securing Privileged Access Reference Material) a „zabezpečených správcovských stanic“ (viz Privileged Access Workstations). Obojí jsem rozšířil, přizpůsobil našemu prostředí a nyní to převádíme plošně do praxe (viz Zabezpečení sítě: Tierování a PAW).

Před RDM jsem řešil otázku, jak zvládnout výrazně větší počet uživatelských účtů a stále se v nich orientovat. Např. aby někdo omylem nezadal na špatném PC nehodící se přihlašovací údaje a ty údaje tím nekompromitoval. RDM nám tuto situaci elegantně řeší. Počet chyb při zadávání je roven 0. To, že každý server má vlastní login nikoho nezpomaluje (nemusí se pátrat co k čemu patří, protože se o propojení session a přihlašovacích údajů stará RDM). Navíc pomocí automatických VPN dokážeme napřímo dosáhnout na více zařízení, aniž bychom potřebovali v cílové síti „jump servery“.

RDM má i bezplatnou verzi, kterou začínáme využívat pro spolupráci se zákazníky, kteří mají vlastního IT správce nebo tým. Díky tomu pro ně můžeme nastavit stejná bezpečnostní opatření, jako platí pro nás (každý server/zařízení svůj login) a zároveň jim usnadnit práci. Tam, kde není bezplatná verze dostatečná, se nasadí placená (cca 3 000 Kč licence).

Porovnání: RDM vs Thycotic Secret Server

RDM je v porovnání se Secret Serverem cesta vpřed, hlavně díky správě „vzdálených spojení“, kterou Secret Server nemá. Líbí se mi i vyšší zabezpečení RDM u serveru s databází. Díky druhé vrstvě šifrování (funkce „data source protection“) jsou uložená data pro databázový server nesrozumitelná a pro jejich dešifrování je potřeba heslo nebo privátní klíč, který se však na databázovém serveru nikdy nevyskytuje. Krom toho všeho je RDM i za výrazně lepší cenu než Secret Server.

Na druhou stranu Secret Server má navrch při práci s hesly. Umožňuje definovat si vlastní typy „tajemství“ (secrets) – struktur, která se ukládají do databáze (např. u AD účtu si chcete ukládat už. jméno, heslo a název domény, avšak u webového přihlášení si chcete ukládat už. jméno, heslo a adresu webu). Secret Server umí hesla sám měnit (RDM ne) v závislosti na čase nebo akci uživatele (např. každý týden nebo při odhlášení z RDM).

Zároveň si myslím, že i funkce zprostředkování vzdáleného připojení, aniž by se uživateli zobrazilo heslo, bude bezpečnější u Secret Serveru než RDM. V RDM se podle mne hesla předávají nějakou formou meziprocesové komunikace (tzn. na uživatelském PC se heslo vyskytne). Zatímco v Secret Serveru dochází k „proxyingu“ (spojení) přes server s nainstalovaným Secret Serverem (na uživatelském PC se heslo NEvyskytne).

Závěr

Mezi objevením RDM a jeho plným nasazením u nás ve firmě (instalace a testování ve virtuálním prostředí, zkušební provoz v produkčním prostředí, firemní zaškolení a ruční migrace všech dat) uplynulo něco málo přes měsíc. Až tak se nám ten produkt zalíbil a věříme v něj. Zároveň jsem rád, že jsme stále schopní se rychle adaptovat a nasazovat nové technologie (v IT je to obzvlášť potřeba, neustále se něco mění).

Protože zní tento článek velice „oslavně“ ohledně RDM. Rád bych rovnou napsal, že nejsme jeho distributory a ani jsem za článek nedostal nijak zaplaceno 😊. Jsem jen nadšený z jeho funkcionality a přínosu pro naši práci.

Mimochodem od té doby, co jsme RDM objevili, jsem už potkal 2 firmy, které jej také používají. Takže to se správou hesel v Čechách nebude přeci jen tak hrozné, jak jsem si myslel při psaní článku „Správa hesel“.

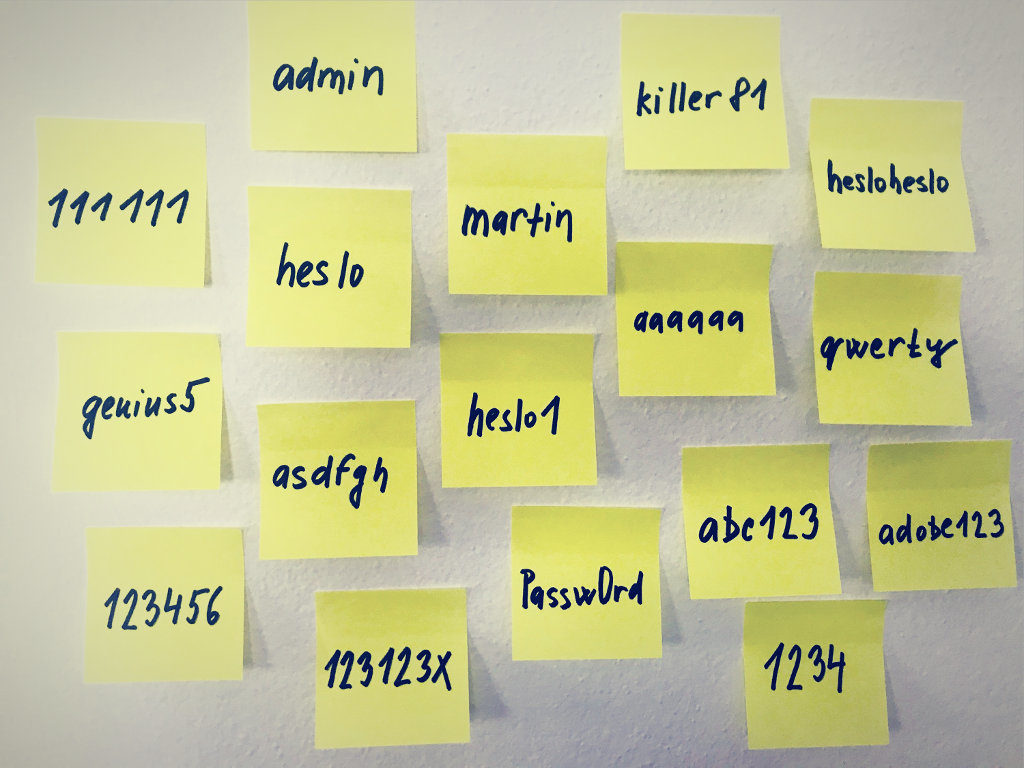

Mějte pěkný den. A ať vaše hesla nejsou nikdy prolomena 😊.