Většinu majitelů a šéfů firem (firem, o které se u nás v PATRON-IT s.r.o. staráme) znám stále osobně (ačkoli už se moje pozice mění a nevídám se s nimi tak často). O to více cítím zodpovědnost za naši práci – abychom vše dělali co nejlépe (IT musí zákazníkovi fungovat rychle, neomezovat byznys a zároveň minimalizovat bezpečnostní rizika) a efektivně (aby cena správy nebyla dražší, než co společnost vydělá). Avšak čím více toho vím o počítačové bezpečnosti, tím těžší hlavu ze všeho mívám.

Už pár měsíců se připravuji, jak zde na blogu konečně začnu psát nějaké mé postřehy a dojmy z počítačové bezpečnosti. Nějaký čas mi zabralo, než jsem si ujasnil, jak to uchopit, abych se ve článcích nezamotal. Taky jsem čekal, než projdu kurzem EC-Council ECSA (EC-Council Certified Security Analyst). Nyní si myslím, že jsem připraven se podělit o to „málo“, co vím.

Jak jsem psal v Ohlédnutí za rokem 2017 v PATRON-IT s.r.o., minulý rok jsme se hodně posunuli. Tenhle rok očekávám stejně velký posun – zejména ve věcech „bezpečnosti“. Od začátku roku jsme již stihli vyměnit systém pro správu hesel (Správa hesel 2: nasadili jsme nový systém pro správu hesel), který nám umožňuje dělat nějaké věci výrazně bezpečněji, aniž by to snižovalo efektivitu. Od konce minulého roku pak pracujeme na implementaci tierování a privilegovaných přístupových stanic (už je téměř hotovo). Vycházel jsem přitom z následujících materiálů Microsoftu: Securing Privileged Access Reference Material a Privileged Access Workstations.

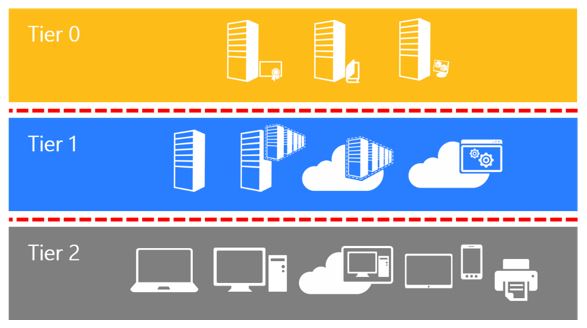

Tierování

Jelikož model Microsoftu vychází z předpokladu, že vše máte v jednom „forestu“ (jedné AD doméně), musel jsem si jej přizpůsobit (máme desítky zákazníků a každý má svůj forest a své „neroutovatelné“ sítě). Výsledek jsem ztvárnil do následující ilustrace.

Pravidla jsou následující:

- Zařízení a přihlašovací údaje jsou roztříděny do tierů (vrstev). Roztřídění je prováděno dle „důležitosti“/ „důvěryhodnosti“ zařízení. Pro výsledek pak platí: kompromitace zařízení/přihlašovacích údajů z jednoho tieru znamená kompromitaci všech tierů pod ním. Z toho plyne, že čím vyšší tier (vyšší dle pozice na obrázku 😊), tím je nutné mít vyšší zabezpečení.

- Přihlašovací údaje z každého tieru mohou být zadány pouze na zařízeních v daném tieru, nebo vyšším (např. připojení skrze RDP posílá [podle nastavení] už. jm. i heslo na cílovou stanici, tzn. je to jako kdybyste tato pověření zadali na této stanici).

- Zařízení z nižšího tieru nesmí NIKDY spravovat zařízení z vyššího tieru a zařízení v rámci tieru by neměla spravovat sebe navzájem – pokud je to možné (např. z jednoho member serveru bych se neměl přihlašovat na druhý).

Na obrázku je vidět, že jsem přidal řadu tierů (s negativním číslováním), které patří našemu prostředí. Je zřejmé, že kompromitace našeho prostředí může mít za následek kompromitaci prostředí všech zákazníků (nejhorší scénář).

Prostředí zákazníků jsou od sebe izolovaná, tzn. kompromitace jednoho zákazníka nemá vliv na prostředí jiných zákazníků.

U zákazníků, kteří používají virtualizaci, oddělujeme Hyper-V hosty (spolu s managementem infrastruktury) od zbytku sítě (již jsem psal v Zálohování – jak nepřijít o data při útoku hackera (praxe)) a do ní není možné se z nižších tierů (samotné LAN zákazníka) dostat.

V pravé části obrázku jsou také šipkami naznačeny úrovně přístupů, které u nás ve firmě používáme. Každý z nás má jen taková oprávnění a přístupy, které ke své práci potřebuje.

Modré obdélníky v obrázku jsou zcenzurované 😊 Přemýšlel jsem, zdali tam informace ponechat, ale nakonec jsem je schoval. Na jejich místě je klasifikace významných aplikací a systémů, které používáme (např. centrální konzole, systém pro správu hesel) – abychom věděli, jak moc je musíme chránit, a co by se stalo, kdyby byly prolomeny.

Privilegované přístupové stanice (PAW)

Protože počítač se dá hacknout i skrze prohlížeč a u žádného programu, který z internetu stáhnete, nemáte jistotu, že je úplně bezpečný (např. kauza s CCleaner), rozhodli jsme se na všechny naše stanice, ze kterých provádíme vzdálenou správu (tzn. přistupujeme z nich k zákazníkům a heslům), zavést „přísné“ restrikce.

Samozřejmě můžete namítnout, že u open source nic takového nehrozí. Ale ruku na srdce, kdo z nás ty zdrojové kódy prochází (viz OpenSSL Heartbleed bug). Taky si můžete myslet, že jsem paranoidní, ale kompromitací našich PAW může dojít ke kompromitaci všech našich zákazníků. To nechci riskovat.

Odbočka: Začátkem roku jsem psal o hračkách od Hak5 (Hračky na hackování: Hak5 Bash Bunny a Hračky na hackování: Hak5 Packet Squirrel). Vypadá to, že již brzy budu mít na toto téma připravené školení (praktickou ukázku). Minimálně s vámi nasdílím slajdy. A když se nebudu stydět, natočím i video 😊).

V současné době máme na PAW nasazeno:

- APP whitelisting: je povoleno pouštět pouze vybrané aplikace (nejde tedy pouštět ani nic, co je z internetu, nebo přineseno na USB flash).

- Least privilege: nikdo nemá na PC administrátorský přístup (heslo zná a úpravy můžete dělat jen pár mých kolegů).

- Šifrování: na všech PC je nasazen Bitlocker (ochrana proti fyzickým útokům).

- 2FA: pro přihlášení na stanici lokálně i vzdáleně je třeba 2FA (stejně tak máme 2FA do všech dalších systémů).

- Antivirus: ESET s vlastními HIPS pravidly

- Další opatření: Windows Security Baselines, automatické uzamykání PC, zakázané NTLM.

Když je třeba otestovat nějaký program, děláme to ve virtuálních strojích (ty nemají přístup do naší LAN), které máme na svých PAW. Když se s testem skončí, vracíme pak virtuál zpět k předchozímu snapshotu (na virtuálech se pro změnu nikdy nesmí objevit nic důvěrného).

Závěr

Někteří lidé, když nás poznají, jsou překvapení, že k práci nepoužíváme notebooky. Přiznávám, že je někdy vtipné, stát vedle racku a volat kolegovi na „bázi“, ať mi něco přenastaví nebo prověří, protože se na ty zařízení v racku nedá dostat. Avšak přijde mi lepší, když pracovní stanice zůstávají v práci a slouží jen pro práci. Kolegové pak mají doma pro osobní účely své soukromé notebooky.

Nyní jsem zase zvědavý – jak se vám článek líbil? 😊 Něco překvapivého jste se dozvěděli? Říkáte si, že se v něčem mýlím? Nenechávejte si to pro sebe a dejte mi vědět, opravdu každé zpětné vazby si cením.

Zajímá vás konkrétní téma, které třeba v práci řešíte? Byli byste rádi, kdybych o tom napsal – jak to řešíme u nás? Napište mi sem nebo i do soukromé zprávy (martin.haller@patron-it.cz).

Budu rád, když společně budeme dělat IT lépe (co nejlépe)! ✌ 😊