Dark Web Monitoring

Dark Web Monitoring je pojem, o kterém teď budeme slýchat čím dál častěji. A není divu – právě na dark webu a jeho tržištích končí přihlašovací údaje, osobní data a další citlivé informace z hacknutých služeb a infikovaných počítačů.

Ale kde se tato data vlastně berou? A co všechno o nás mohou útočníci zjistit? Pojďme si o tom povědět trochu víc – včetně pár zajímavostí, které jsme v praxi nasbírali.

Infostealery: tichý zloděj, který si vezme, co chce

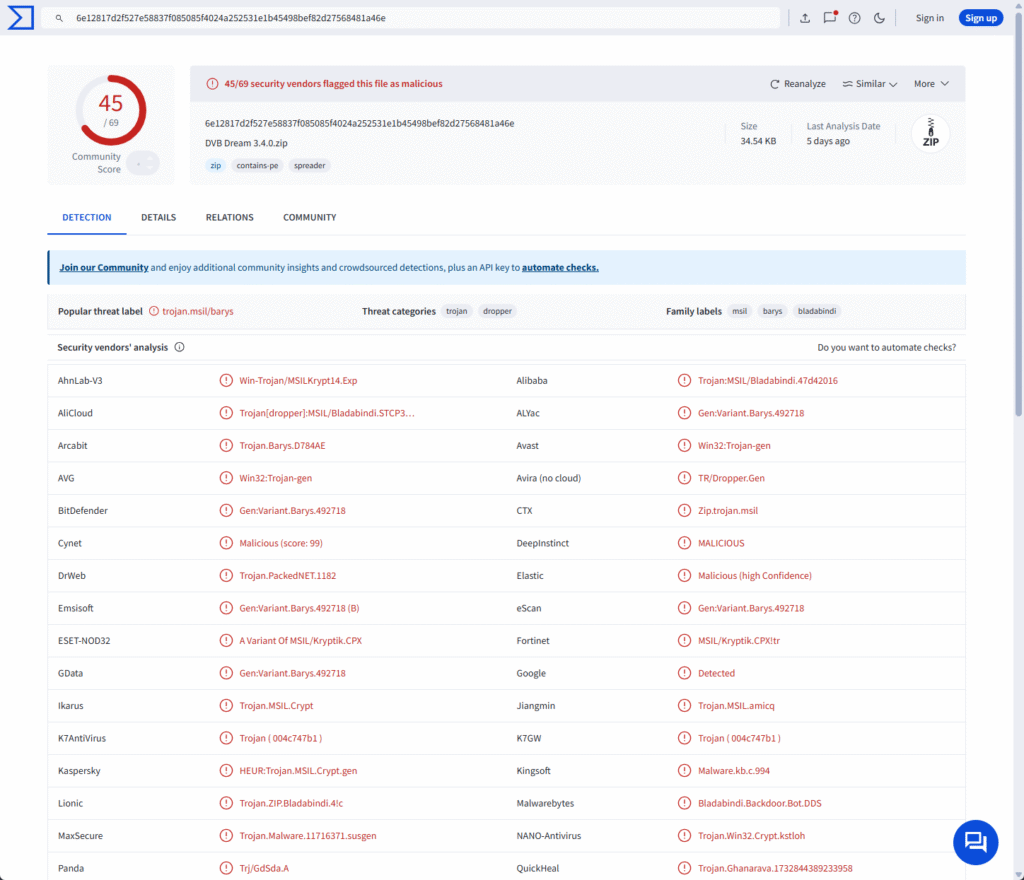

Infostealer je typ malwaru (škodlivého kódu), který po napadení počítače začne sbírat vše, co mu přijde zajímavé – uložená hesla, soubory s privátními klíči, databáze password managerů, seedy pro kryptoměny, QR kódy pro MFA, obsah schránky, cookies a někdy i screenshoty obrazovky a zašle je útočníkům.

Nejčastěji se objevuje na domácích počítačích, které bývají oproti firemním zařízením méně zabezpečené. Oběti si počítač zpravidla infikuji infostealerem samy – podlehnou phishingu, nachytají se na „QuickFix“ (např. falešná captcha), nebo pirátským softwarem.

Právě pirátský software je z našeho pohledu největší problém. Stačí si uvědomit – když někdo umí napsat funkční crack, proč by zároveň nedokázal jeho součástí udělat malware tak, aby ho antivir nechytil? A spousta lidí už má „naučeno“ si kvůli cracku antivirus rovnou vypnout.

Mimochodem – i tohle je jeden z důvodů, proč se začíná měnit pohled na BYOD (Bring Your Own Device). Pokud má firma vyšší požadavky na bezpečnost, je BYOD spíš komplikace než výhoda.

Co z praxe považuji za zajímavé (a varující)

Pokročilý uživatel = vyšší riziko?

V únicích často nacházíme přihlašovací údaje lidí, kteří by podle všeho „měli vědět“. Správci sítí, vývojáři, helpdesk admini… Tito lidé sice mají znalosti, ale možná právě proto více riskují – věří, že dokážou škodlivý kód rozpoznat. A pak stačí jeden špatný software z internetu.

Bohužel – právě tito uživatelé mívají zároveň přístup do řady systémů, a únik jejich údajů tak má mnohem závažnější dopady než u běžných uživatelů.

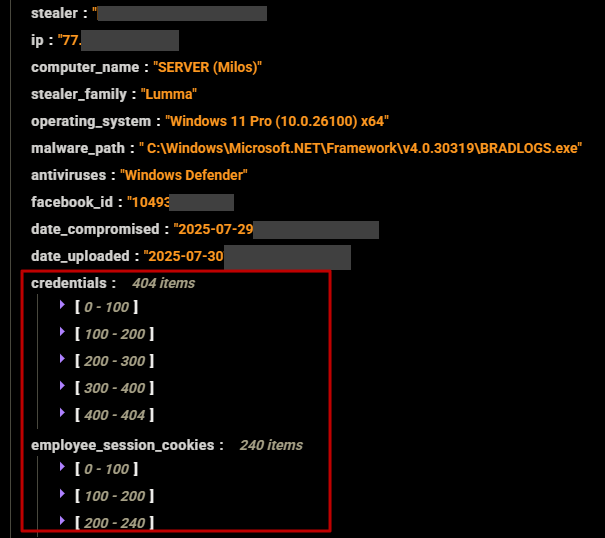

Stovky hesel z jednoho počítače

Možná to zní neuvěřitelně, ale z jednoho napadeného počítače často uteče několik set hesel. Část je uložená v prohlížeči, část získá infostealer přes keylogger. Následné „opravování škod“ (změna stovek hesel) pak trvá i několik dní. Pokud už není pozdě.

MFA nepomůže

Jedna z častých myšlenek je: „Máme přece vícefaktorové ověřování, to nás ochrání.“

Bohužel — ne vždy. Infostealery totiž kradou i session cookies. S jejich pomocí převezmou již přihlášenou relaci a nepotřebují k tomu heslo, MFA ani žádnou z moderních phishing-resistant metod.

Když zločinci znají vaši identitu

Infostealery běžně sbírají informace o přihlášených profilech na Facebooku nebo LinkedInu a automaticky vyplňované údaje z e-shopů a formulářů (jméno, e-mail, adresa, telefon…).

To znamená, že útočník přesně ví, koho napadl – má jméno, adresu bydliště, telefonní číslo a e-mailovou adresu.

I zločinci dělají chyby

Někteří útočníci si omylem spustí infostealer na vlastním počítači (jo, fakt 🤦♂️). Například tím, že sami jsou zvyklý používat kradený software a s nějakým „crackem“ se infikují.

Z jejich počítače pak uteče všechno — přístupy do e-mailu, hesla, účty na kryptoburzách, screenshoty obrazovky i historie navštívených stránek. V úniku je pak vidět jejich „anonymní“ zločinecká identita smíchaná spolu s tou skutečnou identitou. Právě tohle se dá využít pro odhalování pachatelů kyberkriminality.

Pozor i na soubory

Například .txt nebo .xlsx soubory s hesly, exporty z password managerů, nebo konfigurační soubory s uloženými přístupy…

Pokud tedy někdo stále věří, že když má hesla „jen v excelu“, tak je to v pohodě, tak bohužel — není.

Co vlastně znamená Dark Web Monitoring?

Ve zkratce: sledujeme, co se děje na dark webu a tržištích – jestli se tam neobjevila data některého z našich zákazníků. Když něco zachytíme, okamžitě varujeme dotyčného uživatele. Jeho počítač je s největší pravděpodobností kompromitovaný.

Zároveň začínáme resetovat hesla, omezovat přístupy a kontrolovat, jestli už nedošlo k jejich zneužití. Naším cílem je zastavit incident dřív, než se z něj stane průšvih.

Dark Web Monitoring je pro nás logickým rozšířením toho, co už děláme – ochrana prostředí našich zákazníků. A z pohledu cena/výkon nám to dává smysl. Je levnější resetovat pár hesel, než hasit rozjetý incident.

A jak se k těm datům dostáváme? Spolupracujeme s firmou Hudson Rock, která se na infostealer analýzu a monitoring specializuje. Mají za sebou skvělý výzkum, technologii a přístup k datům. My si k tomu přidáváme vlastní metody, naše znalosti a skripty.

Závěr

Vím, že jsem teď na blog dlouho nic nenapsal. Věnoval jsem se hlavně výzkumu bezpečnosti Microsoft 365 (Entra ID) a měl jsem možnost výsledky prezentovat na několika českých i zahraničních konferencích. Posunuli jsme se v oblasti Entra ID opravdu výrazně – sami jsme přešli plně do cloudu a zrušili starou on-prem AD.

Pokud byste potřebovali pomoc se zabezpečením svého Entra ID (Microsoft 365) nebo vás zaujal právě Dark Web Monitoring, klidně se ozvěte.

Nechť jsou vaše sítě bezpečné.

Martin

Diskuze k článku

Petr

06. 08. 2025 v 15:36

Pouzivat darknet monitoring je dost dobry napad. Parkrat nas (nase zamce) to uz zachranilo. Problem je pro nas uz cena monitoringu. (My meli za cca 150k Kc / rok)

Kolik vas to orientacne vyjde na domenu u Hudson Rock?

Odpovědět

Martin Haller

06. 08. 2025 v 17:07

Ceny a obchodní modely se mezi poskytovateli značně liší 🤷♂️ (stejně tak i kvalita dat). Nás to aktuálně vyjde celkově na vyšší násobky toho co jste uvedl.

Odpovědět

Petr

06. 08. 2025 v 21:54

Za jednu monitorovanou doménu ročně? Pokud nejde o překlep, takové klienty (ochotné do toho investovat) vám upřímně přeju

Odpovědět

Martin Haller

07. 08. 2025 v 09:01

Takové klienty bych chtěl taky 😅. Já jsem psal celkovou částku nakolik nás vyjdou všichni zákazníci. Konkrétní částku ale kvůli smlouvě zveřejnit nemohu.

Odpovědět

Petr

07. 08. 2025 v 19:56

Když se pak rozpočítá na klienta, zdá se mi to jako velmi rozumná částka za prevenci.

Náš dodavatel darknet monitoringu nedokázal rozpoznat opakované leaky: leak hesla zaměstnance „Jan Novák“ z roku 2021 se pravidelně objevoval na darknet fórech (třeba) v rámci nových balíčků s hesly a každý takový „nový“ objev na darknetu způsobil alert na nás. Který jsme řešili a ručně postupně zjistili, že to leaknuté heslo známe (a máme pořešeno) už dávno. Myslím, že časté false positives byly důvod, proč jsme s předchozí darknet monitoring službou skončili.

Můžu se zeptat, jaké máte zkušenosti s tímto vy?

Odpovědět

Martin Haller

12. 08. 2025 v 09:49

Jo, to chápu. Když jsem zkoušel jednotlivé služby, všímal jsem si rozdílů jak nad tím přemýšlí. Nejméně „kontextu“ je u dat získaných právě z těch „kompilátů“ (balíčků složených z různých zdrojů). Člověk tam má zpravidla jen uživatelské jméno a heslo, bez znalosti k jaké službě tyto údaje jsou, kdy došlo k jejich úniku a jaký byl zdroj úniku.

Hudson Rock se zaměřuje jen na Infostealery a k dispozici je vždy celý „leak“ z infostealeru – tzn. kdy, z jakého PC, jaký infostealer, jaká data byla z počítače získána… Data jsou tedy hodně čistá a organizovaná. Jen je následně potřeba si pokrýt zbylé zdroje jiným způsobem.

Odpovědět