Mýtus o školení kybernetické bezpečnosti pro zaměstnance

Dnešní téma bude asi trochu kontroverzní, protože se ohradím proti mainstreamovému názoru na školení kybernetické bezpečnosti pro zaměstnance – běžné uživatele počítačů. Mně osobně přijde, že obecně koluje názor, že:

Nepoučení (nevyškolení) uživatelé jsou hlavní příčinou velkých kybernetických incidentů. Proto bychom je měli školit, i když o to ani nestojí!

Já s tím nesouhlasím. Myslím si, že hlavním problémem nejsou zaměstnanci… tedy respektive jsou, ale úplně jiní, než si všichni typicky představí. Největší podíl na bezpečnosti mají na bedrech zaměstnanci v IT odděleních. My správci.

Ok, máme za sebou trochu bulvárnější úvod a teď se pojďme podívat na mé argumenty.

Proč školení kybernetické bezpečnosti pro zaměstnance není to, co většina firem potřebuje

Školení zaměstnanců na téma kyberbezpečnosti je samozřejmě legitimní opatření. Jde však o to, že toto opatření v poměru „přínos/cena“ není úplně hitparáda.

Ne všechny útoky jsou vedeny skrze zaměstnance

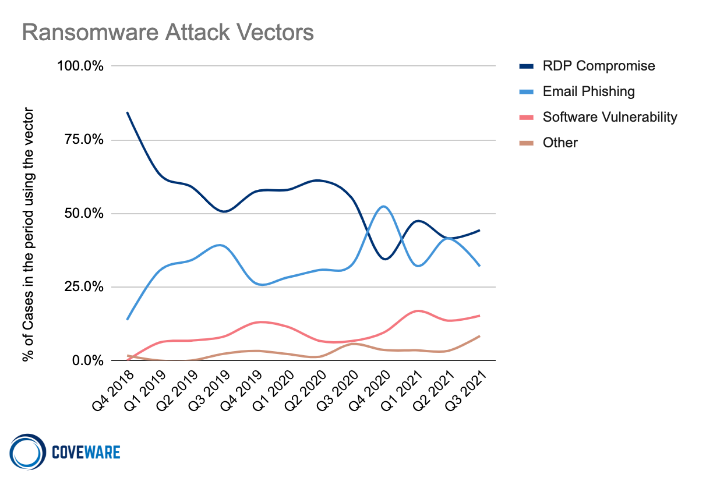

V médiích se mluví hlavně o „phishingových e-mailech“, které z uživatelů lákají přihlašovací údaje či spuštění zavirovaných příloh. Málokdy se tam ovšem dočtete o firmách napadených skrze neopravenou zranitelnost, špatnou konfiguraci nebo slabá hesla u administrátorských účtů. Přitom tyto prvotní vektory tvoří nezanedbatelnou část (zde si opět dovolím ukázat nejnovější graf z dílny Coveware).

Rád bych k tomu dodal ještě další vlastnosti, o kterých se málokdy mluví:

- E-mail phishing – i když se útočníkům podaří obelstíti uživatele, stále nemají vyhráno. Mají totiž pouze uživatelské přístupy, se kterými nemohou smazat zálohy, zašifrovat veškerá data a zastavit servery. Po získání uživatelských práv útok pokračuje. Tentokrát stojí útočníci proti správcům a teprve až „obehrají“ i je, síť je ztracena.

- Zranitelnosti, slabé administrátorské účty, špatná konfigurace – v tomto případě se útok běžných zaměstnanců vůbec netýká, vše je o správcích. Tyto útoky bývají zpravidla velice rychlé, protože již od začátku mají útočníci neomezený přístup po síti.

Jak vidíte, ne vždy jdou útoky skrze běžné uživatele. Nicméně IT správci v nich figurují pokaždé. Proto bychom měli školit hlavně správce.

Kybernetické útoky jsou sofistikované, až je těžké je rozeznat

Občas se na nějaký šikovně udělaný „social engineering“ (např. phishing) nachytají i lidé z IT oboru, někdy přímo z IT bezpečnosti. Přemýšlím, jak pak může být v našich silách vyškolit i běžné (ne IT) uživatele, když stoprocentní nejsou ani profíci?

Samozřejmě, že nic není černobílé a nejspíše tam bude zase klasický Paret. 😊 Vhodným školením zvládneme vyškolit zaměstnance, aby poznali 80 % útoků. A těch nedetekovaných 20 % prostě akceptujeme (musí být pokryty jinými opatřeními).

Při školení však nesmíme zapomínat, že zaměstnanci nejsou studenti, jejichž hlavní náplní je učit se nové věci. Zaměstnanci mají své pracovní povinnosti, osobní strasti a radosti a rozdílný přístup k výpočetní technice.

Myslím, že jako IT správci, bychom uživatelům měli hlavně dělat „bezpečné a jednoduché“ prostředí, kde nemohou nic pokazit.

Zaměstnanců je příliš, na to aby nikdo z nich neudělal chybu

Jakmile má firma několik stovek zaměstnanců, je těžké všechny vyškolit – vždy se najde někdo nemocný, na dovolené, na služební cestě, nemá čas nebo nově nastoupil. Čím více pak spoléháte na školení svých zaměstnanců (máte méně dalších obranných opatření), tím obtížněji udržíte všechny „proškolené“. Krom toho, již jsem psal, že ne všechny útoky jsou vedeny skrze ně.😉

Kde ale naleznete výrazně méně lidí? Ve vašem IT oddělení! Přitom skrze ně prochází (hrají v nich roli) veškeré útoky.

Z těchto důvodů věřím, že levněji vyškolíte své 3 IT zaměstnance, než jejich 300 kolegů z ostatních oddělení.😊

Kudy vede cesta?

Můj názor je, že pokud chceme zvyšovat bezpečnost, měli bychom primárně investovat do svých IT zaměstnanců. Ti by pak následně měli svým uživatelům vytvářet bezpečné a jednoduché prostředí.

Občas se objeví technologie, která dokáže zvýšit zabezpečení a zároveň i uživatelský komfort. Příkladem dávám často čtečku otisků prstů/obličeje na mobilech. Do té doby jsme museli buď používat PIN, či kreslit obrazec. To zdržovalo a navíc stačilo, aby se vám jednou někdo podíval přes rameno (a okoukal PIN). Nyní s čtečkami otisků 👆🏼 máme telefony všichni zabezpečené (a šifrované), aniž by nás to nějak obtěžovalo. To je podle mne cesta vpřed.

Samozřejmě, vymyslet vhodné řešení bezpečnosti není jednoduché, ale věřím, že to jde.😊 Zde jsou dva postřehy, které mohou řadě lidem pomoci:

- Zakázání maker: velká část phishingových e-mailů spočívá v donucení uživatele spustit makra. Řada firem se tuto hrozbu snaží řešit školením zaměstnanců, antispamem, antivirem, sandboxem. Z mé zkušenosti však většina firem vůbec makra nepotřebuje (případně jen pár zaměstnanců ve firmě). Říkám si, proč je tedy rovnou nezakázat (nebo omezit jen na digitálně podepsaná makra)? Vyřeší to problém s makry a je to zdarma.👍🏼

- Application control: neboli určování, které aplikace mohou uživatelé spustit a které ne. Většina uživatelů potřebuje jen omezené množství aplikací. Proč jim tedy nepovolit spouštět jen je a zbytek zakázat? Nemusíte pak řešit, že by uživatelé používali software, který jste neschválili, nebo omylem pustili nějaký malware (ono to totiž nepůjde). Application control se dá například nasadit skrze SRP (Sofrware restriction policies), AppLocker, často to zvládne i váš antivirus.

Závěr

Co si o tom myslíte vy? Přesvědčil jsem vás, nebo vás napadají nějaká „ALE“. Budu rád, když se o svůj názor podělíte.

Mějte se krásně, nechť jsou vaše sítě (i v listopadu) bezpečné.

Martin

Diskuze k článku

Ivo hanuška

15. 11. 2021 v 08:30

Souhlasím. U nás to bylo tak, že: běžní uživatelé dostávali spíš praktické školení (jak používat el. podpisy, šiforvání mailů, jak zjistit že jsou přes SSL/TLS připojeni k legitimním serverům ovládání prohlížeče (hlavně práce s přístupovými údaji) a podobné věci. Unverzální fallback byl: když se něco po…. volejte IT.

Co se týče IT, tam je situace s bezpečností složitější. Většina IT bývá „understuffed“, o bezpečnost se málokdo zajímá a regulérní záležitosti, jako jsou přístupová oprávnění, patchování a spol se řeší značně s křížkem po funuse. IT lidé mají většinou spoustu práce s udržením chodu systémů a aplikací a nějaké další činnosti nestíhají. Co se týče bezpečnosti, má značné máslo na hlavě management.

No a nakonec: u nás ve firmě máme ještě jednu další skupinu ignorantů – vývojáře. Pro ně se musí dělat speciální další školení, které obsahuje spoustu technických věcí a údajů, které IT znát nemusí. A navíc udržujeme systém, který hlídá naše interní data o zranitelnostech a chybách. Takže další systém navíc…

Odpovědět

Martin Haller

15. 11. 2021 v 08:59

Díky za sdílení své zkušenosti 👍🏼.

Odpovědět

Jaroslav Dvořák

15. 11. 2021 v 10:33

Skvělé demo Martine, překvapilo mě to. Jelikož jde phishing v tomto případě (ze strany uživatele) rozeznat jen podle URL, určitě není k zahození informování a základní proškolení uživatelů, jak se v kybersvětě chovat. Je potřeba podchytit to ze všech stran.

Odpovědět

Martin Haller

15. 11. 2021 v 10:39

Děkuji 😊. Zapsal jsem si do poznámek, že si musím udělat přehled o tom, co jednotliví lektoři kybernetické bezpečnosti zpravidla radí ohledně phishingu – a co doporučují na mobilech. Právě u nich (mobilů) mám pocit, že ne vždy je možné danou URL zobrazit před jejím navštívením.

Myslím, že phishing bychom mohli porazit s pomocí FIDO2 – která přenáší validaci URL z uživatele na program (jsem zvědavý, jak se na to adaptují i útočníci).

Odpovědět

Martin M

16. 11. 2021 v 11:54

Zakázat makra je atraktivní cesta, ale u nás to je přesně naopak, bohužel VBA potřebují už skoro všichni a počet xlsm souborů po firmě se neustále rozšiřuje a bohužel xlsm a v nich povolovat makra musí kdekdo. Obecně xlsm s makry suplují zatím neimplementované pořádné systémy pro pokrytí některých hluchých míst ve výrobě a expedici, konkrétně sledování šarží ve všech fázích. Není na to pořádně připraven ani účetní systém, ani systém řízení výroby byť ten by to časem měl umět, ale přesně tu funkci jak ji potřebujeme, a jak to vyžadují pro auditní stopu certifikační organizace, GMP proces apod to zatím není a náklady na plnou profi implementaci tak jak to má být jsou zatím tak vysoké,že se to odkládá. V mezičase tak pár XLSM a formulářů co ve spolupráci s čtečkami čárových kódů do tabulek lifrujou to co je potřeba je dočasná záchrana – ale bohužel najednou má excel a práva spouštět makra každý ve výrobě i expedici. Možnost ale digitálně ty makra podepsat, deploynout podpisový certifikát toho kdo ta makra napsal a vynutit spouštění jen takto podepsaných maker je ale dobrá cesta, do které to vidím že půjdeme v mezičase.

Odpovědět

Martin Haller

17. 11. 2021 v 09:40

Díky za podělení se o zkušenost 👍🏼.

Odpovědět

jj

19. 11. 2021 v 14:07

Zcela souhlasím, zvlášť když školení pak přenáší celou vinu incidentu na uživatele. Bohužel není dosažitelná stoprocentní bezpečnost, která předpokládá i stoprocentní koncentraci uživatelů. A uživatel je prostě furt jen člověk – bolí ho zuby, rozvádí se nebo mu pojde křeček – prostě má slabší chvilky. Taky tu máme celou skupinu zaměstnanců od polobohů (od pyšných ke skromných; od skutečných po ty nezdravě sebevědomé..) až po lidi, kteří si s počítačema prostě „nejsou po chuti“, a na chyby jsou přesto náchylní všichni.. takže s chybou se (asi/bohužel) musí počítat. Hlavní je ji včas zjistit, napravit a (ideálně) se postarat, aby se to víckrát neopakovalo. A zlepšovat se.

Zaměstnanec je taky soukromá osoba a určitě má svůj počítač, tablet nebo „něco chytrýho“. Naučit ty vhodné/správné návyky poskytují benefity, jak doma, tak v práci. Jak se říká „lama“ je snadná oběť a jak říkal John Connor v Terminátorovi II. jsou to pak „snadný prachy“. Spíš je v tom firemním prostředí dávat ty správné informace (srozumitelně s přihlédnutím na nároky na každou ze skupin) správným skupinám lidí. V ICT posílat na profi kurzy a třeba tomu vrátnýmu, zahradníkovi (nebo co já vím komu.., kdo má firemní mail a přijde mu jen výplatnice v pdf) jen to málo, co nezbytně potřebuje. Ta úroveň informací je vždy jiná.

Jestli je ale nějaký „zlo“, tak jsou to samozvaní experti, kteří jsou schopni plácat neskutečné nesmysly, floskule ale i hrubé omyly. „Přistupovat k problematice KB systémově“, „Nastavit správné procesy“ nebo „mít silná hesla“ se už nedají poslouchat. Není na tom nic úplně špatně, ale v rámci přednášky nepadne žádné bližší vysvětlení, což mi říká, že to asi nebude „nejostřejší tužka v penále“. Co se ale dovídám na tomto webu, je jiné kafe. Padá mi čelist pokaždý, kdy se kouknu, jak mazaný útočníci jsou.

Dík a držím palce

Odpovědět

Martin Haller

22. 11. 2021 v 08:08

Děkuji za pochvalu a podělení se o zkušenost 😊

Odpovědět

Kamil janoušek

21. 11. 2021 v 18:35

Chytrý excel nahradí špatný IS. Pokud by se makra zakázala, pak si asi musíme nakoupit mnoho SW nebo si ho nechat vyvinout, ale i tady pak mohou přijít útoky, musí se řešit aktualizace, provoz a další.

Odpovědět

Doplnkyvyzivy24

09. 08. 2022 v 22:42

Nehodlám hodnotit zásluhy – jsem v tématu spíše laik… Nicméně Váš styl vyjadřování a celkové vedení tématu mě přesvědčuje a je plusem. Budu tu častěji, s pozdravem 🙂

Odpovědět

Martin Haller

10. 08. 2022 v 16:22

Děkuji 😊

Odpovědět