Ubiquiti UniFi a Fortinet Security Fabric

Rok 2018 se blíží ke svému závěru a mně je stále jasnější, že některé věci letos prostě nedokončím. Například certifikaci OSCP (Offensive Security Certified Professional), na kterou jsem se těšil a plánoval si, jak budu o víkendech „hackovat“ virtuální prostředí.

Protože nestíhám, snažím se nové věci nezačínat (ubíjí mě, když současně rozdělám více projektů). Nicméně občas přijde výjimka, aby potvrdila pravidlo. 😊 Tentokrát se sešly 2 technologie, které pro nás představují malou revoluci ve správě sítě (stejně jako nový software pro správu hesel a spojení v první polovině roku).

Fortinet Security Fabric

U našich zákazníků už pár let nasazujeme FortiGate routery a máme pro ně i centrální FortiAnalyzer (kde máme vlastní šablony reportů a logy pro diagnostiku 1 rok zpětně). Avšak v naší firmě jsme používali Mikrotik routery. Jelikož potřebujeme, aby naše síť byla zabezpečena lépe než sítě zákazníků (když padne naše síť, padnou i sítě zákazníků – viz můj článek „Zabezpečení sítě: Tierování a PAW“), rozhodli jsme se pořídit si k nám také FortiGate a to včetně FortiSwitch, FortiAP a cloudového FortiSandboxu.

Ubiquiti UniFi

Jejich AP používáme už několik let. V současné době jich máme u zákazníků 181 (k plné spojenosti) a provozujeme si i vlastní UniFi Controller. V produktové řadě UniFi se vyrábí ještě switche a „security“ routery (USG – UniFi Security Gateway). Jeden z našich zákazníků si pořídil UniFi Switch kvůli napájení UniFi AP (aby nemusel mít tolik injektorů). Když jsem viděl, jak je funkcionalita a konfigurace integrovaná do UniFi Controlleru, očarovalo mne to. Ten samý týden jsme si koupili vlastní UniFi Switch s UniFi Security Gateway, abychom produkty otestovali.

Abych vás příliš nenapínal (ačkoliv následující věty by asi měly patřit spíše do závěru), tak mne obě technologie vyloženě nadchly. Už mám za sebou i první prezentaci kolegům. I oni vidí jejich přínos (viz níže). Stejně tak mi připadá, že obě technologie v posledních verzích akorát „dospěly“ (FortiOS 6+ a UniFi Controller 5.7+) a jsou dobře použitelné v produkčním prostředí. U nás ve firmě jsme se rozhodli, že jiné switche, než UniFi Switch a FortiSwitch, prodávat nebudeme. Stejně tak jako Wifi AP jen UniFi AP a FortiAP (což už děláme několik let). U routerů pojedeme FortiGate, UniFi USG a případně Mikrotik (pro nějaké věci je zatím nenahraditelný a cenově za hubičku).

Nedostatky současného stavu s více výrobci a produktovými řadami zařízení

Možná na vás bude můj následný popis působit dost negativně, protože shrnuji věci, které mi na současném stavu nevyhovují. Samozřejmě to tak špatné není. Sítě našich zákazníků fungují a problémy jsou minimální. Jde mi však o to, že se pořád snažíme o „dokonalá“ řešení.

Síť je jedna z mála věcí, kterou jsme doteď neměli výrazněji standardizovanou (viz článek o naší víře ve standardizaci „Standardizace – děláme IT jako Baťa cvičky“). Pro každý typ prvků jsme měli více výrobců. Například:

- Routery jsme nasazovali Mikrotik a FortiGate. Občas máme od ISP i nějaké DSL modemy různých značek.

- Switche jsme poslední dobou dodávali HPE (více řad), ale často u zákazníků byly i nějaké switche značek D-Link a TP-Link. Krom toho, že i ty řady v rámci HPE se diametrálně liší (mají jiný OS) a občas nějaká řada skončí.

- Wifi AP už naštěstí pár roků děláme jen Ubiquiti UniFi k naší plné spokojenosti.

Tím, jak je to u zákazníků takto fragmentované, pálí nás hlavně následující potíže:

Aktualizace switchů

Kvůli různým značkám a modelům u zákazníků nemáme na switche centrální správu. Aktualizujeme je ručně. Protože jich máme hodně, zabere nám to značný čas. Hlavně se značkou TP-Link jsme dříve zažili hodně zábavy (binární konfigurační soubory, mezi upgrady se dělal factory reset, bugy ve stylu „náhodné zapomínání VLAN“ během restartu).

Aktualizaci Mikrotiků děláme skrze Dude server (takže rychlovka), FortiGate ručně a UniFi Wifi AP skrze controller (takže taky rychlovka).

Centrální logování

Centrální logování už si pár roků přeji. Abychom byli schopni ze síťových zařízení sbírat logy do centrálního úložiště a tam je uměli efektivně vyhodnocovat a archivovat. Problém totiž je, že logy na některých zařízeních (hlavně ze switchů) se restartem smažou (nemají vlastní disk a loguje se jen do RAM).

A i když logy na zařízení jsou, tak se bez centrálního místa stejně hůře vyhodnocují – často nesedí časy (i když je tam SNTP, tak některé starší prvky nepracují správně s letními časy) a je nutné se připojovat na každé zařízení zvlášť.

Správa

Tohle je peklo. Jednak je pracné vše spolu zprovoznit (je-li v síti více modelů switchů), ale následně i upravovat konfiguraci.

Stane se, že u dvou výrobců se sice nějaká funkce jmenuje stejně, ale stejně se rozhodně nechová (např. storm controll). Nebo se funkce jmenují jinak, ale jsou totožné. Pak se k tomu přidá nastavení STP, kdy nějaké switche umí jen RSTP a jiné zase MSTP. Další výzvou je pak nasadit 802.1X, nebo ARP inspection.

Když je třeba dostat do sítě další VLAN, je nutné se připojit na router a přidat na něm interface (nejčastější zapojení „router-on-a-stick“). Následně se připojit na každý switch, VLAN založit, nakonfigurovat členství portů ve VLAN a upravit další parametry (např DHCP snooping a STP). Nakonec vše zadokumentovat. Chvíli to zabere. A pokud člověk není opatrný, lehce udělá chybu.

K tomu má ještě každý prvek jiné rozhraní. Takže i když člověk ví, co chce nastavit, musí chvíli pátrat a případně googlit, jestli to zaškrtávátko je opravdu k tomu, co očekává.

Diagnostika

Každé zařízení má jiné příkazy pro debugování a trochu jiné chování funkcionality. Kvůli tomu je debugování opravdu zábava. Neumí to u nás úplně všichni a navíc to často ani není fakturovatelné na zákazníka.

Dokumentace

Další z mých oblíbených témat. Jestli u nás kromě zapisování práce (to je však naprosto nutné) nemají kolegové něco rádi, je to udržování dokumentace. V podstatě nic není starší než včerejší dokumentace. Prostředí našich zákazníků jsou dost živá. Občas se nějaké zařízení přidá, něco přepojí, pár portů překonfiguruje. Výsledkem je, že dokumentace neodpovídá aktuální konfiguraci. Proto se stále snažím o nějakou formu „dynamické“ dokumentace (aby se sama generovala z aktuálního stavu).

Stejně tak, když někdo změní konfiguraci, má ji uložit do našeho úložiště. Dělá se to pro „archivaci“ a situace, kdy prvek selže a je nutné jej nahradit. Kolegové to naštěstí většinou dodržují, ale stejně to vyžaduje nějakou práci.

Jak to nové technologie řeší

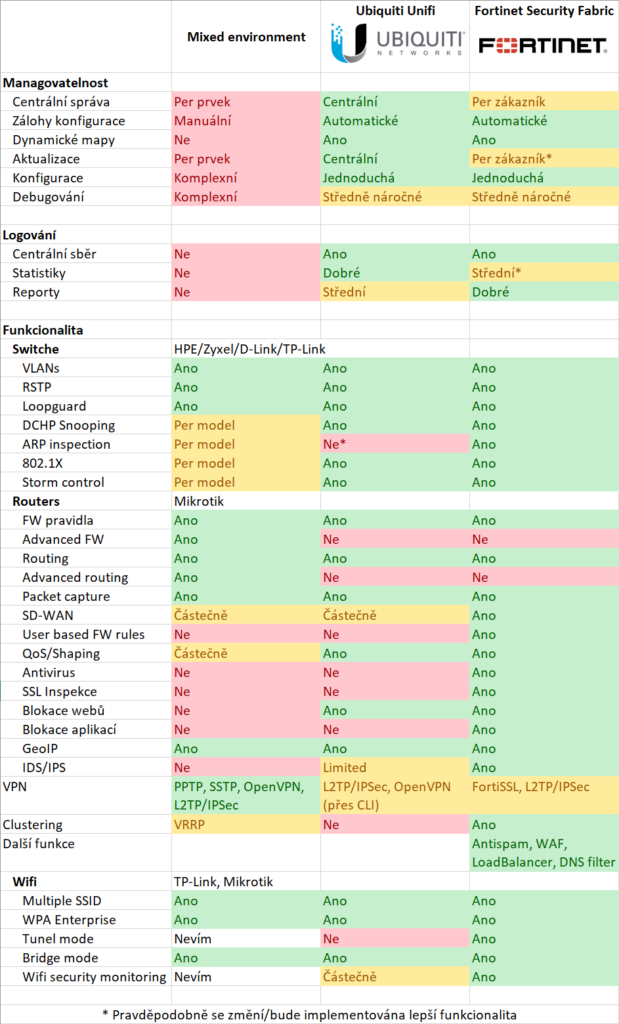

Ubiquiti UniFi a Fortinet Security Fabric mne okouzlily, protože výše zmíněné problémy řeší. Pro přehlednost jsem vytvořil tabulku s porovnáním funkcí (viz obrázek níže) a pro vás jsem přidal slovní komentář:

-

Managovatelnost

- Centrální správa: Veškeré Ubiquiti UniFi prvky všech zákazníků dokážeme spravovat skrze jeden centrální UniFi Controller (a každý zákazník do něj může mít přístup). U Fortinet Security Fabric je správa všech prvků zákazníka skrze jeho FortiGate (případně centrálně skrze FortiCloud nebo FortiManager – jsou to však nějaké $ navíc).

- Zálohy konfigurace: Obě řešení je umí dělat automaticky. Takže ušetříme nějaký čas a nestane se, že by někdo zapomněl 😊.

- Dokumentace: Obě řešení kreslí dynamické mapy sítě. Na jedno kliknutí vidíte, jak jsou spolu jednotlivé prvky propojené (mapu sítě) a kde jsou připojené jaké koncové body (už nikdy víc hledání do jakého portu je zapojený nějaký PC).

- Aktualizace: U UniFi můžeme provádět aktualizaci všech prvků skrze centrální UniFi Controller a to včetně pravidelné aktualizace (např. naplánujete, aby se vše zaktualizovalo v neděli ráno, kdy se u zákazníka nepracuje). U FortiNetu to zatím vypadá, že je vše třeba dělat skrze FortiGate u každého zákazníka (do budoucna to podle mne implementují i do FortiCloudu a FortiManageru). Pro nějakou grafickou ukázku doporučuji u Unifi článek „Ubiquiti all the things: how I finally fixed my dodgy wifi“ a u FortiNetu třeba prezentaci od Veracomp SK.

- Konfigurace: Dvě rozhraní se učí lehčeji než desítky. Obě rozhraní obsáhnou konfiguraci všech prvků (routerů, switchů a Wifi AP). Takže není třeba se připojovat na každý prvek zvlášť a když třeba chcete přidat VLAN do celé sítě, je to otázka pár kliknutí.

- Debugování: Stejně jako u konfigurace se stačí naučit méně příkazů. Navíc tím, že jsou zařízení od jednoho výrobce, je mezi nimi i lepší kompatibilita. Když se výrobce rozhodne nějakou řadu zařízení modernizovat, tak se změní HW, ale management rozhraní a funkcionalita zůstanou zachované.

-

Logování

Vše je sjednocené a všechna zařízení logují do jednoho centrálního místa, které logům rozumí a umí je vyhodnocovat. Zároveň odpadají problémy s časovou nepřesností 😊.

-

- UniFi: Loguje do UniFi Controlleru. Dá se nastavit jak moc „granulární“ a historická data se mají ukládat. Umí dělat moc pěkné výkonové grafy (např.: vytíženost a zarušení Wifi pásem, CPU, množství dat v čase skrze jednotlivé porty), přehledy (jaká zařízení a kdy byla připojená, množství dat podle aplikací a webových stránek).

- FortiNet: Loguje do našeho FortiAnalyzeru (případně FortiCloudu), kam se centrálně logují veškerá data a archivují po 1 rok (nebo déle dle nastavení). FortiAnalyzer bohužel nevytváří grafy jako UniFi Controller (např. abychom viděli průtok dat do internetu v nějakém čase), na druhou stranu nám umožňuje detailněji se hrabat v logách síťového provozu (až na jednotlivá spojení) a dělat z nich reporty.

-

Funkcionalita:

- Switche: Obě technologie umí všechny funkce, které používáme. Ubiquiti switche sice zatím neumí DAI (dynamic arp inspection), ale to neumí ani cenově srovnatelné HPE 1920, které používáme nyní.

- Routery: FortiGate toho umí sice více než UniFi USG, ale také je několikanásobně dražší a je nutné platit roční předplatné. Jinak nám funkcionalita obou routerů vyhovuje.

- Wifi: V tuto chvíli nemám asi nic, co bych výrobcům vytknul. FortiWifi toho umí trochu více (opět za několikanásobnou cenu), dokáže detekovat více útoků na Wifi a samo se bránit v případě výskytu „rouge AP“ (posíláním „deauth“ klientům).

Závěr

Těch drobných funkcí, kterými se „Ubiquiti UniFi“ i „FortiNet Security Fabric“ pyšní, je spousta. Dalo by se o tom napsat ještě jednou tolik. Uvidím časem, co se nám osvědčí/pomůže nejvíce a pak třeba napíši článek „rok poté“. Pokud se vám technologie líbí, nebo jste se našli v nějakých obtížích, které jsme při současném stavu také řešili, určitě doporučuji dané technologie odzkoušet.

Pro nás je to tak, že cena Ubuquiti UniFi je téměř totožná s HW, který jsme doteď prodávali. Možná u malých 8portových switchů to vyjde dráž (US-8-60W za 2.450 Kč) než noname switch bez managementu za pár stovek. Na druhou stranu lidská práce je čím dál dražší (levnější asi jen tak nebude) a ten switch je schopen za svůj život několik hodin práce ušetřit, takže celkově je stejně výhodnější. 😊

FortiNet Security Fabric už je dražší záležitost a není cenově pro každého. Funkcionálně je však dál a je vhodný i pro velké firmy. Ubuquiti UniFi je spíše pro domácnosti a malé firmy (např. do 50 PC).

Jsem zvědavý, jak se nám technologie osvědčí a zdali budou věci tak, jak si je představuji. Do konce roku bychom měli „předělat“ jednoho zákazníka na FortiNet Security Fabric a jiného na UniFi Ubiquiti. Tak uvidíme.

Jak to vidíte vy? Máte již někde Ubiquiti UniFi nebo FortiNet Security Fabric ? Podělte se o své zkušenosti do komentářů pod článkem. Nebo mě odchyťte, když se někde potkáme, probereme to osobně. 😊

Update 9. 11. 2018:

- Martin M. mne na FB upozornil, že USG podporuje i OpenVPN. V GUI je zatím možnost OpenVPN při site-to-site tunelu. Nicméně to vypadá, že se dá OpenVPN zprovoznit i v režimu VPN server (přes CLI https://medium.com/server-guides/how-to-setup-an-openvpn-server-on-a-unifi-usg-e33ea2f6725d ).

- Daniel P. mi zase ukázal, že i na Unifi se dá dělat packet capture přes SSH a TcpDump. Díky tomu, že se dá na SSH prvků připojit i skrze Unifi Controller (device – tools – debug terminal) , tak je to i poměrně pohodlné (asi až na případné stažení PCAP souboru).

Update 3. 9. 2019:

- Kolega Martin T. vydal na blogu case study o pokrytí stadionu v Hradci Králové s UniFi Wifi.

Diskuze k článku

Petr Tichý

31. 10. 2018 v 09:23

Pěkný článek, zas jsem se tam našel 🙂 UniFi používáme také léta letaoucí a spokojenost.

Odpovědět

Martin Haller

31. 10. 2018 v 09:28

A používáte i switche a routery? Nezkoušeli jste už i jejich nová HD Wifi AP?

Odpovědět

Petr Tichý

31. 10. 2018 v 10:52

Switche používáme POE tam kde jsou vyžadována (jinak HPE), ale že bychom měli celého zákazníka jenom na UniFi zařízení jak píšete v článku, tak to zatím ne. Router jsem zkoušel cca 2 roky zpět, kdy toho moc neuměl a neoslovilo mě to. Je pravda, že UniFi jde s vývojem hodně dopředu a je asi na čase to vyzkoušet zas 🙂 Nezkoušel jste někdy Open-Mesh co dělají PBCOM? Pan Houser si za tím hodně stojí…

Odpovědět

Martin Haller

31. 10. 2018 v 11:04

Open-Mesh jsme nedělali. Pro Unifi máme centrální controller, na kterém máme všechny zákazníky, takže to pro nás určitým způsobem cloud je :).

Souhlasím, že Ubiquiti do vývoje vážně šlape. Wifi mají skvělou a poměr cena výkon je u celého řešení vážně vynikající. Moc se těším, až to budeme mít nasazené všude.

Odpovědět

Petr Tichý

31. 10. 2018 v 10:53

A HD wifi zatím nemáme, dodáváme buď PRO verze nebo ty „klasický“.

Odpovědět

Pepa

08. 11. 2018 v 17:05

Dobrý den, pokud nasazujete HP zařízení ve velkém objemu…Proč nevyužít IMC ?

Odpovědět

Martin Haller

08. 11. 2018 v 17:25

Díky za info. IMC neznám a dříve neviděl (už jsem se na to však v rychlosti koukl 🙂 ). Máte s tím SW zkušenost?

Odpovědět

Pepa

08. 11. 2018 v 19:39

Dobrý den,

Ano mám a poměrně dobrou, je to velmi vyspělý nástroj pro správu HP zařízení vzhledem k tomu, že HP dělá vše od switchů po AP(aruba), serverů… atd atd… správa je opravdu výborná. Z textů se domnívám, že to bude podobné tomu UniFi Controlleru který si chválíte 🙂 Rád čtu Váš Blog/Web chtělo by to více takových 🙂 Díky.

Odpovědět

Martin Haller

09. 11. 2018 v 10:44

Děkuji za pochvalu. Když bychom se někdy viděli osobně, klidně mě odchyťte, rád se o IMC a Vašich zkušenostech s ním dozvím více.

Odpovědět

Daniel Pospisil

08. 11. 2018 v 22:50

Jen upozornim na chybku – unifi USG i dokonce AP umi packet capture – staci SSH a pouzit klasicky tcpdump (sudo u USG)

Jejich HD / SHD sou super produkty do dense environment a to nemluvim o jejich podpore, kde kvuli jednomu odhalenemu problemu u nas byl primo Ubiquiti technik. Jen to USG jeste nedospelo – tam mnohem radeji vyuzivam jejich Edgeroutery, ktere toho umi mnohem vice a sprava je jednoducha pres UNMS – tam ma pribyt brzo integrace i samotneho UniFi.

Ale zeptam se – kde je mozne najit vice informaci o priprave implementace ARP inspection? To mi dost chybi oproti enterprise grade switchum.

PS: zkuste k tomu jeste prihodit kamery – maji uzasne ucelene portfolio bez nutnosti neco rocne platit.

Odpovědět

Martin Haller

09. 11. 2018 v 10:41

Díky za tip. Taky mne to mohlo s tím tcpdumpem napadnout :). Článek jsem upravil.

My zatím nikde HD/SHD AP nasazené nemáme, jsem ale rád, že máte pozitivní zkušenost. Takhle se nemusíme bát to někam dodat :).

Vím, že to USG má ještě mouchy, ale věřím Ubuquiti že vše dotáhnou. Líbí se mi taky, že mají dlouhý lifecycle svých produktů. I když u jednoho zákazníka jsme se už museli rozloučit se starými Unifi AP Pro (hranatý design).

To s tím ARP inspection je čistě můj spekulativní názor. Nemám proto žádné podklady :-/.

Děkuji i za Vaši zkušenost s jejich supportem, Edge řadou, UNMS a kamerama (kupa věcí, na které se musím ještě podívat 🙂 ).

Odpovědět

Martin Štoll

09. 11. 2018 v 12:24

Za mě Unifi super. Používáme v kombinaci s Mikrotikem a občas Fortinetem a nemůžu si jejich řešení vynachválit. Zajímavá je také možnos napáje vzdáleně PoE switche pomocí PoE+ z centráního switche. Nevyužíváme to často, ale na některých místech funkce k nezaplacení.

Odpovědět

Martin Haller

09. 11. 2018 v 12:57

Tak to jsme dospěli k podobným řešením :).

Odpovědět

Michal

12. 11. 2018 v 00:02

Mám kompletní síť mojí malé firmy postavené na Unifi. Myslel jsem si, že budu potřebovat časem síťového správce, ale zatím jsem nenašel důvod.VLAN, PoE, AP, agregace, VPN, QoS, VOIP, dual WAN, monitoring, vše jsem naklikal, maximálně něco doladil v custom configu. Za mě ideální řešení.

Odpovědět

Martin Haller

12. 11. 2018 v 10:38

Díky za komentář. Možná bych se měl zamyslet nad tím, jestli se tou technologií nepřipravujeme o obživu :).

Odpovědět

Adam

20. 11. 2018 v 04:07

Unifi je super, také používáme dlouho. Jednoznačně je ale potřeba USG, aby pracovala jak má a plně se využil potenciál řešení. Máme nasazeno u jednoho zákazníka včetně propojení s AD až na autentizaci IPsec tunelu skrze NPS. Zatím to bohužel vypadá, že USG(malá) umí jen jeden navázaný IPsec tunel. Neměl jsem čas to více řešit a u klienta to nevadí. Ale vzhledem k možnostem OpenVPN by to až tak nemuselo vadit. Ale zase řídit to z DC je velmi příjemné 😉

Odpovědět

Martin Haller

20. 11. 2018 v 08:34

Díky za nasdílení zkušenosti. USG se mi taky líbí, poměr funkcionalita/cena je skvělý, nejsou roční poplatky a lifecycle vypadá taky na pár let.

Tu autentizaci IPsec tunelu máte jako L2TP/IPsec klientskou VPN? Věřím tomu, že i ten malý USG by měl zvládnout více IPsec tunelů, ale nezkoušeli jsme to ještě nastavovat (zatím jej dáváme spíše do menších firem kde Site-Site tunely nemají, nebo mají max jeden).

Odpovědět

Adam

21. 11. 2018 v 11:41

Ano, je to jako L2TP/IPsec a sám jsem byl tímto překvapený. Spíš mi to přijde jako vlastnost, ale zatím jsem neměl čas a možnost to ověřit na dalším kusu. Potřeboval bych se naklonovat. Až tohle někdo vyřeší, budu spokojený ajťák 😀

Odpovědět

Martin Haller

21. 11. 2018 v 14:29

To to máme stejně :D. Taky mi přijde že to není o řešitelnosti či neřešitelnosti problémů, ale o tom jestli má člověk dost času nebo ne.

Odpovědět

Martin Syrovátka

21. 11. 2018 v 14:01

Moc pěkné srovnání a vysvětlení důvodů, proč jste přešli na tyto dvě značky.

U HPE se připojím k již citovanému IMC, určitě dobrá, byť placená, varianta centrální správy.

A je to multivendor řešení, jde do toho minimálně na úrovni SNMP nacpat lecos.

U Fortinetu bych se rád zeptal, co si mám představit pod Advanced FW a Advanced routing, které využíváte a má je Mikrotik a nemá Fortigate.

Díky Martine. Martin

Odpovědět

Martin Haller

21. 11. 2018 v 14:48

Díky za komentář a další referenci na IMC.

Pod tím „Advanced FW“ a „Advanced routing“ nemám na mysli nic konkrétního. Pro běžnou konfiguraci FG jako hraničního routeru jsme zatím na limity nenarazili. Je to můj pocit, že Mikrotik je jako L2/L3/L4 (ISO/OSI) router mocnější (například „mangle“ tabulka pro markování spojení a paketů, změnu vlastností paketů, dynamické address listy, nebo stejné množství možností pro QoS a hraní s dynamickým routováním [různé redistrubice, route masky], softwarové bridge, různé iptables extensions [http://ipset.netfilter.org/iptables-extensions.man.html]). Nás to nijak nelimituje, ale někdo může spíše ocenit možnosti Mikrotiku a zase ho nepálí nedostatek funkčnosti pro L7.

Odpovědět

lgrundel

04. 01. 2019 v 23:17

Fajn článek. USG zvažuju nasadit. Zatím testuju edgerouter a celkem spokojenost. Láká mě ta možnost centrálně vše spravovat z jednoho místa.

Odpovědět

Martin Haller

06. 01. 2019 v 10:32

Díky za pochvalu.

Z toho co jsem si všiml, a co psali ostatní, tak USG běží na EdgeOS, takže jejich schopnosti budou asi dost podobné (i když konfigurace v Unifi controlleru je zatím skrze GUI limitovaná – tzn. nejsou dostupné veškeré možnosti).

Odpovědět

Chipoun

12. 01. 2019 v 07:43

Mně se unifi moc líbí a doma mám jak USG tak switch a 2 AP. Dynamické vykreslování sítě je perfektní a celé to na mě působí, že to prostě funguje.

Do firmy se toho ale bojím, protože nemají UTM

https://en.m.wikipedia.org/wiki/Unified_threat_management

Nepovažujete to za důvod proč „nejde“ nasadit do corporate prostředí?

Odpovědět

Martin Haller

13. 01. 2019 v 18:46

Jj, také se nám to líbí :).

Co se týče firemního nasazení, tak takový problém nevidím. Resp. záleží o jak velkých firmách se bavíme.

USG řadu UTM funkcí má (firewall + částečně L7 firewall a content filtering, IDS/IPS, VPN, „deep packet inspection“ a částečné logování s alertováním). Výhodou je pořizovací cena a bezplatné aktualizace. Takže podle mne do firem cca do 30 PC, které nechtějí platit za pokročilejší (dražší) router, ideální řešení.

Malé firmy cca do 10 PC většinou jedou na nějakém domácím routeru s minimem funkci, takže skoro vše je lepší :).

FortiGate, které děláme toho pak umí ještě více, ale už jsou na pořízení dražší a navíc se musí platit roční předplatné (obdobně to mají i další výrobci jako Palo Alto, Check Point, Cisco ASA, WatchGuard, Zyxel, Sophos, SonicWALL).

Odpovědět

lgrundel

14. 01. 2019 v 12:27

Koupil jsem tu malou USG, tak jsem zvědavěj. Jinak ohledně UTM. Nemyslím si, že je to 100% třeba. Když to firma zaplatí proč ne, ale dle mých zkušeností je slabé místo hlavně uživatel 🙂

Odpovědět

Martin Haller

14. 01. 2019 v 12:56

Přesně tak, bezpečnost je mnohem komplexnější záležitost, než aby se dala vyřešit jednou krabičkou :).

Budu rád když pak v budoucnu napíšete své zkušenosti s USG.

Odpovědět

Jan Pelc

30. 01. 2019 v 22:14

Dobrý den Martine,

na Vašem Blogu již nějaký čas čerpám inspiraci.

Unifi také používáme jak u klientů, tak na vlastní síti. píšete zde, že máte centrální controller a tuším jste se o tom zmiňoval již někdy dříve. Mohu se zeptat jakým způsobem připojujete APčka z jiných sítí?

Děkuji

Odpovědět

Martin Haller

31. 01. 2019 v 08:41

Dobrý den, Honzo,

jsem rád, že se blog líbí. Doufám, že se mi podaří brzy zase něco napsat. Nápady jsou, ale je teď stále hodně práce.

Ohledně Vašeho dotazu. Napojení AP na controller se dá dělat více způsoby – https://help.ubnt.com/hc/en-us/articles/204909754-UniFi-Device-Adoption-Methods-for-Remote-UniFi-Controllers . My nejčastěji používáme ten DNS, případně pak DHCP option a když zákazník nemá vlastní infrastrukturu (např. je to na doma), tak uděláme adopci přes SSH dopředu :).

Odpovědět