Postřehy ze zásahů při ransomware útoku

Poslední měsíce jsme díky ransomware měli opravdu hodně napilno. Pomáhali jsme 8 firmám se opět postavit na nohy po prodělaném ransomware útoku. Buď jsme jim konzultovali po telefonu, pomáhali vzdáleně, nebo k nim přímo vyjeli.

Právě ty zásahy na místě bývají nejnáročnější. Většinou jde o „totálky“. Vše zašifrované včetně záloh. A bojuje se tak o existenci dlouho budovaných firem a jejich zaměstnanců. Zásah znamená moře stresu pro většinu zúčastněných a pracovní režim pracovat/spát.

Několik posledních zásahů se nám dokonce protáhlo na 2 týdny. Přičemž na dalším zabezpečení se bude ještě řadu měsíců pracovat.

Bohužel, občas se stává, že některým firmám nedokážeme z kapacitních důvodů pomoci (např. již pomáháme jiným firmám). Takové situace jsou mi pak profesně i lidsky líto.☹

Jak vidíte, od začátku roku jsme se nenudili. Máme spoustu nových zkušeností ke sdílení a současně vyšel i nový report od Coveware (1Q2021 – „Ransomware Attack Vectors Shift as New Software Vulnerability Exploits Abound“). Pojďme se tedy podívat, co je nového.

Bitcoin na ústupu?

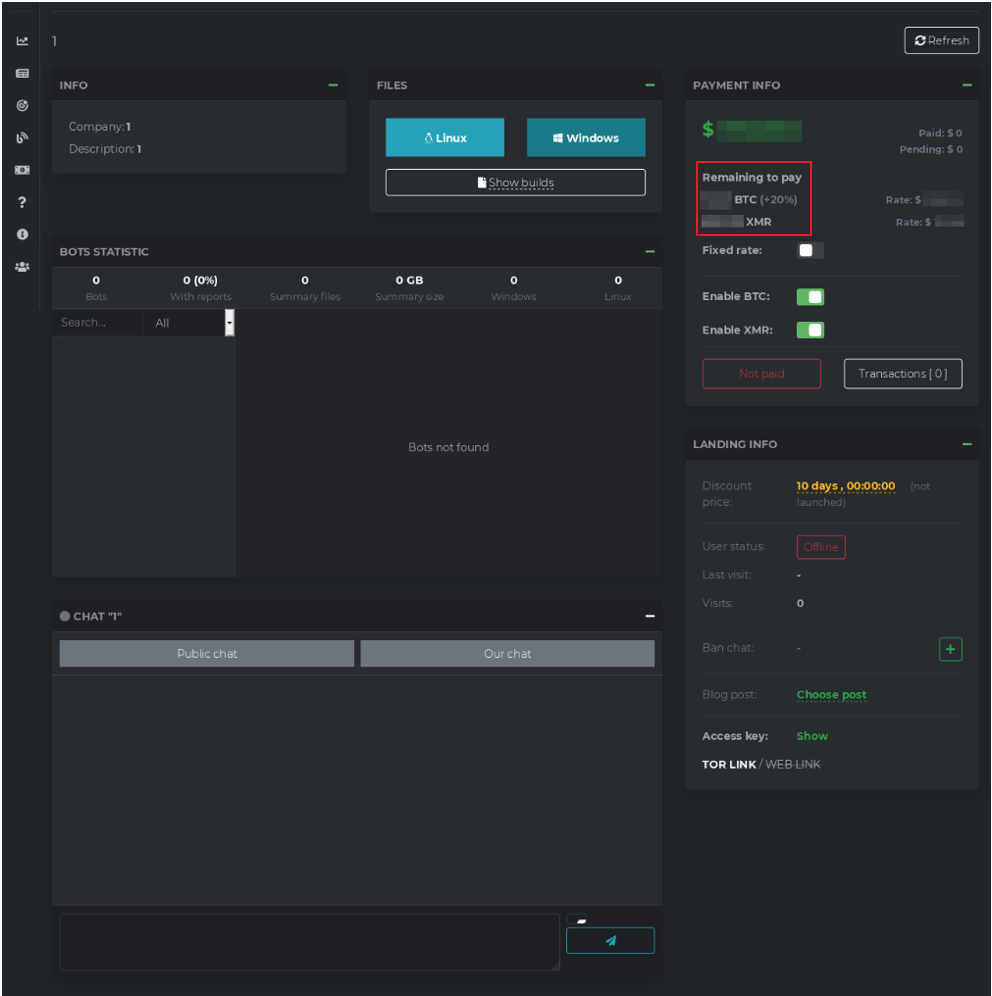

Máme za sebou první případ, kdy útočníci úplně odmítli platbu výkupného v Bitcoinu a místo toho požadovali Monero. O přechodu od Bitcoinu k jiným měnám se mluví/píše už několik roků (např. „Ransomware: Why the crooks are ditching bitcoin and where they are going next“, „Sodinokibi Crypto Ransomware Switches from Bitcoin to Monero to Hide Money Trail“), ale toto je pro nás poprvé, co útočníci Bitcoin nechtěli přijmout.

Monero útočníkům zajišťuje větší anonymitu než Bitcoin. Věřím, že právě proto k této měně přechází. Krom policejních složek to však stěžuje situaci i pro firmy, které by si potřebovaly svá data koupit zpět. 🤔

Smlouvání jak na tureckém bazaru

Už v dřívějších článcích jsem uváděl, že s výší výkupného je to jak na tureckém bazaru. Cena záleží na tom „kdo“ a „jakým způsobem“ se ptá. S cenou se pak dá následně hýbat – jak dolů, tak i bohužel nahoru.🙁 Celé by to vydalo na samostatný článek.

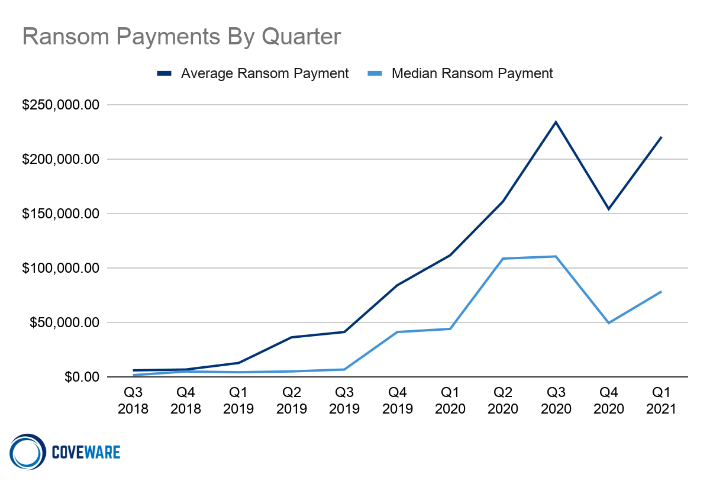

Postupem času se nám však začíná měnit částka, kterou si útočníci na první pokus řeknou. Zhruba 5 let dozadu to byly jednotky až desítky tisíc korun. Pak se z toho staly statisíce a nyní jsou to jednotky až desítky milionů korun 🙁 (hodně záleží na velikosti a typu napadené firmy).

Coveware ve svém reportu uvádí, že dle jejich dat činila běžná (medián) platba výkupného 78 398 $ (cca 1,6M Kč). Zde však musím poznamenat, že oni tím nejspíše myslí částku uhrazenou. Kdežto já uvádím částky požadované (tj. před vyjednáváním).

Vytrácí se nám poctivost

Ještě než útočníci oběť zašifrují, ukradnou ji i část dat. Následné vydírání pak obsahuje i hrozbu, že pokud oběť nezaplatí, data zveřejní na internetu. Dle Coveware se tak děje v 77 % případech útoků (což můžeme potvrdit). Bohužel, i když oběť zaplatí, ukradená data už prostě nezmizí. Útočníci oběti někdy vydírají opakovaně. A častokrát ukradená data stejně uniknou. Je proto lepší s útočníky tuto hru nehrát a rovnou se začít připravovat na to, že data zveřejní.

Stejně tak se někdy stane, že útočníci dodají jen část dešifrovacích klíčů. Za dodání dalších si pak řeknou o další peníze.

Rádi se do sítě vrátí

Pokud firmu napadnou útočníci, je třeba si dát s obnovou záležet. Zejména, když se rozhodnete útočníkům nezaplatit (protože vám zůstaly zálohy). To je většinou naštve. A pokud jim zůstal v síti nějaký backdoor (nebo neopravený „initial attack vector“), tak se vrátí a „práci“ na podruhé odvedou pořádně (u pár takových případů jsme pomáhali).

Nicméně, i když zaplatíte, stále je třeba obnovu provést pořádně. Coveware píše (pokud jsem to pochopil správně), že u ransomware skupiny „Conti“ dochází k brzkému opětovnému napadení oběti, i když zaplatila výkupné.

Část dat už firmy nikdy neuvidí

I když oběť zaplatí a dostane dekryptor, ne vždy se podaří všechna data obnovit. Bohužel už máme osobní zkušenosti s tím, že občas jsou některá data poškozena již při šifrování a tudíž neobnovitelná. 🙁

Coveware pak ze svých zkušeností píše následující (volný překlad, jedná se spíše o výjimečné chyby, než problém s celou „rodinou“ ransomware):

- Lockbit: technické chyby v ransomware zapříčinily ztrátu dat.

- Sodinokibi: v důsledku technické chyby se nepodařilo útočníkům dohledat dešifrovací klíče a oběti tak nemohly dešifrovat svá data.

- BlackKingdom: při pokusu o hromadné zašifrování Exchange serverů udělali chybu a způsobili tak ztrátu dat (místo jejich zašifrování).

Outsourcing a specializace

Kybernetická kriminalita není o jednotlivcích, ale stále lépe organizovaných skupinách, kdy se každá skupina zaměřuje na to, co jí jde nejlépe. V oblasti Ransomware tu tak máme:

- Ransomware vývojáře („zakladatele“): vyvíjí ransomware (šifrovací program) a další „operační“ nástroje (shaming web, chat, platební brány). Vše pak za „provizi“ poskytují útočícím skupinám (RaaS – Ransomware as a Service/ransomware jako služba). Podle jména ransomware se pak celý tento podnik (vývojářů a útočících skupin) nazývá. Například: Sodinokibi, Ryuk, Conti, Avaddon, CryLocker.

- Útočící skupiny (tzv. „afilliate“): útočí na firemní sítě, kradou data a následně nasazují vybraný ransomware (viz výše).

- Prodejce přístupů: některé skupiny se specializují pouze na získávání přístupových údajů a backdoorů do firem. Sami na ně následně neútočí, ale tyto přístupy prodávají „útočícím skupinám“.

No a nově (což by mě dříve nenapadlo) tu máme i organizace, které zajišťují „chat a vyjednávání s oběťmi“. V podstatě útočníci (asi mají hodně práce, nebo je to nebaví) outsourcovali vyjednávání na jiné subjekty. Coveware se zmiňuje o této strategii u ransomware skupin z rodiny „Conti“. Já sám bych však řekl, že jsme se s touto strategií setkali i u dalších rodin ransomware.

Používají stejné nástroje jako my

Řada správců si myslí, že je před hackery zachrání antivirus. Stejně tak si myslí, že pokud oskenují PC antivirem a ten nic nenajde, že je stanice čistá.

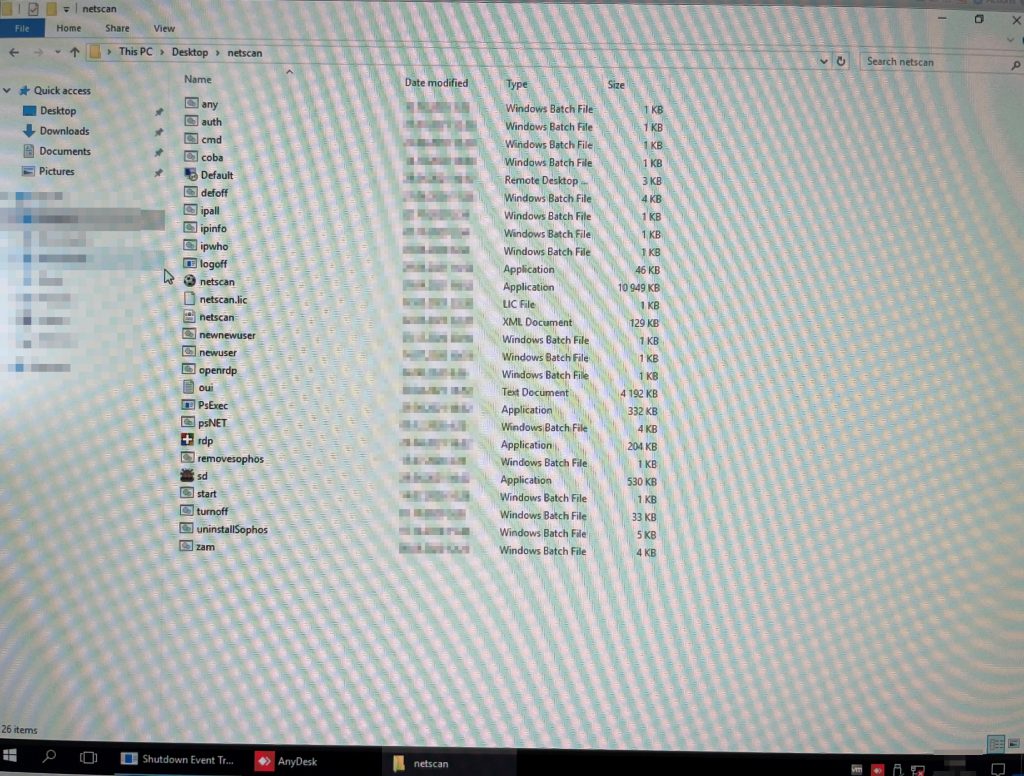

Ano, hackeři používají nástroje, které antiviry dokážou odhalit (např. Cobalt strike, samotný ransomware, Mimikatz). Jenomže taky používají nástroje, které používáme i my, správci, a ty antiviry nedetekují (RDP, TeamViewer, AnyDesk, Network scanner, webový prohlížeč).

Právě AnyDesk potkáváme u útoků čím dál častěji. Slouží pro ně jako backdoor (antivirus jej nedetekuje a router neblokuje), který jim umožňuje snadnou práci (v podstatě jako RDP, akorát bez nutnosti port forwardingu).

Obdobně je to se znalostí přístupových údajů. To, že útočníci znají heslo doménového administrátora, vám žádný antivirus neodhalí. Avšak útočníkům jeho znalost umožňuje ovládat celou síť.

Pro lepší představu, na fotce níže naleznete seznam nástrojů, které při jednom útoku hackeři používali. Například nástroj „Netscan“ je legitimní nástroj pro skenování sítě, který správci běžně používají. Nejedná se ani o freeware, ale poměrně drahý SW (útočníci jej samozřejmě kradou).

Vektory průniku

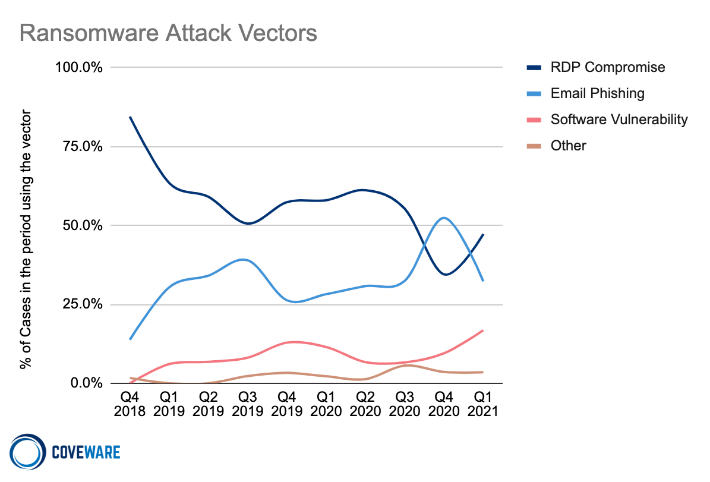

Z pozorování Coveware byla v Q1 2021 nejčastějším prvotním vektorem průniku opět služba RDP, následovaná phishingem. Tentokrát však rostl i podíl průniků do sítě v důsledku softwarových chyb.

Právě hacknutí firem skrze exploitaci zranitelností mi přijdou technicky nejzajímavější. Nedávno jsme jedno takové řešili a musím napsat, že bylo velice pěkně provedené. Útočníci se velice rychle zlepšují.

Proti hacknutí skrze softwarovou zranitelnost „stačí“ včas aktualizovat. Nicméně se ukazuje, že větší firmy často nemají přehled v tom, jaký SW a HW používají, a proto některé aktualizace přehlédnou.

Závěr

Pokud máte nějaké další postřehy, které v článku nezazněly, budu moc rád, když se o ně podělíte v komentářích. Mým cílem je si společně pomáhat a zabezpečit své sítě před útočníky.

Pokud by vás náhodou nějaká pohroma potkala, zkuste se na mě obrátit (e-mail v podpisu). Za ty roky se nám podařilo objevit způsob, jak za určitých okolností obnovit některá data i bez placení výkupného. V takovém případě mi prosím do mailu napište název ransomware, stáří incidentu, typ a množství zašifrovaných dat.

Do budoucna by se nám na zásahy hodil i nějaký šikovný „senior forensic investigator“. Někdo, kdo by se po příjezdu pustil po stopě útočníků a pátral po „inital attack vectoru“. Budeme rádi, když nás na zásahy bude víc. 😊

Ať jsou vaše sítě v bezpečí,

Martin

Diskuze k článku

Hask Somatotoian

19. 05. 2021 v 13:56

Díky za článek, velmi zajímavé, jako vždy! Není moc lidí (nejen v Česku), kteří mají zkušenosti z první linie a umí je předat dál.

Odpovědět

Martin Haller

19. 05. 2021 v 14:05

Díky 👍🏼

Odpovědět

kyssling

20. 05. 2021 v 15:45

Naprostý souhlas. Je paráda, že se zde objevují zajímavé články z první linie. Po pravdě jsem osobně líný číst si tyto zkušenosti v angličtině (ani na to není čas), takže je tenhle web první na ráně .. „Tak co pak máme u Martina Hallera nového … kafíčko a číst.“ 🙂

Odpovědět

Lucie Paulusová

20. 07. 2021 v 13:52

Haha, kafíčko a číst. To je milé 🙂

Odpovědět

richard

20. 05. 2021 v 14:10

Zajímavé informace. Děkuji, že je sdílíte.

Odpovědět

Ondřej Glogar

11. 06. 2021 v 13:28

Super článek, díky za sdílení informací.

Odpovědět

Martin Haller

11. 06. 2021 v 13:39

Není zač 😊

Odpovědět