Jak těžké je poznat únik dat

Dnes bych s vámi rád otevřel téma, jak poznat únik dat. Koncem září se podařilo kyberzločincům úspěšně napadnout společnost „Universal Health Services“ (UHS). Je to velká věc, protože UHS není jenom běžná společnost. Jedná se totiž o provozovatele více jak 400 zdravotnických zařízení! Vezměte si, jak situace vypadala u nás v ČR, když došlo k napadení jednotlivých nemocnic – naštěstí v časovém rozestupu. A teď si představte, jak to musí vypadat, když je současně odstaveno přes 400 takových zařízení.

Současně se spekuluje, že útok mohl způsobit smrt 4 lidí. Kteří měli zemřít následkem toho, že doktoři včas neobdrželi výsledky z laboratoří. 😔 Více se můžete dočíst v článku „UHS hospitals hit by reported country-wide Ryuk ransomware attack“.

UHS po napadení začala odpojovat od internetu své sítě a vypínat jednotlivá zařízení. Zároveň vydala prohlášení, ve kterém uvedla „No patient or employee data appears to have been accessed, copied or misused.“ A tím se dostáváme k tématu dnešního článku.

Oficiálně žádná data neutečou

Vždy mě překvapuje, když nějaká napadená firma přijde s rychlým prohlášením o tom, že žádná osobní data nebyla dotčena (přečtena, unesena, zneužita). Už jenom z podstaty ransomware útoku vyplývá, že pokud byla data zašifrována, hackeři (ransomware) k nim museli mít přístup (tzn. „data has been accessed“).

Samozřejmě si dokážu představit případ, kdy je zašifrována jen část serverů (např. aplikačních – obsahující aplikace), avšak databázové servery (obsahující data) přežijí. To však budou spíš výjimky potvrzující pravidlo.

Zároveň u těchto útoků, které skončí úplným odstavením zašifrované firmy, jsou hackeři v síti po nějakou dobu. Někdy jsou to hodiny, jindy dny a někdy týdny až měsíce. Ty firmy si přítomnosti hackerů ani jejich aktivity nevšimnou. Hackery detekují až tak, že jim přestanou systémy fungovat. Je tedy dost zvláštní, že mají během tak krátké chvíle takovou jistotu, že jim žádná data neunikla.

Čím dál větší skupina kyberzločinců totiž od obětí krade i část dat, aby je mohla následně vydírat jejich zveřejněním. Dělají to například tyto skupiny: Ako, Avaddon, Clop, CryLock, DoppelPaymer, Maze, MountLocker, Nemty, Nephilim, Netwalker, Pysa/Mespinoza, Ragnar Locker, REvil, Sekhmet, Snatch, and Snake.

No a v neposlední řadě, dokázat/zjistit, zdali vám neunikla nějaká data, není vůbec lehké. I když budete hledat týden a nic nenajdete, ještě to není důkaz toho, že neutekla. Třeba jste se jen špatně dívali. 😊

Pojďme se teď zamyslet nad tím, jak bychom mohli detekovat únik dat v našich sítích.

Množství přenesených dat

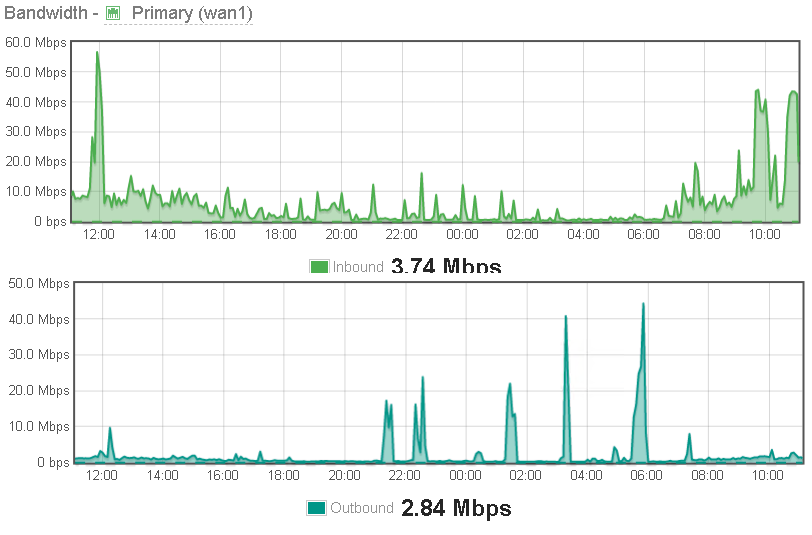

První, kam by mě napadlo se podívat, je využití internetu. Takovýto graf má k dispozici téměř každý. Přinejhorším by jej dokázal poskytnout i ISP (poskytovatel internetu).

Očekával bych, že hackeři kradou data v noci, kdy zbytek zařízení nic nedělá a vše bude na grafu vidět. Jeden takový reálný graf máte níže a otázka zní. Myslíte, že došlo k úniku dat, nebo ne?

Pokud je mi známo, tak k úniku dat nedošlo. Přitom na grafu je vidět, že během noci odešlo ze sítě více dat než během dne.😊 Tím se dostáváme ke slabinám této metody.

Zařízení nikdy nespí

Na rozdíl od lidí, síťová zařízení nikdy nespí. Neustále si vyměňují nějaká data se světem. Zejména v noci se řada zařízení a programů zálohuje do cloudu či řeší aktualizace.

Ve středně velké síti jsou stovky počítačů, mobilních zařízení, desítky serverů, tiskáren, kamerové systémy, VPN přístupy, veřejně dostupné služby, občas nějaké IoT a síťové prvky (switche, routery, Wifi AP). To je velké množství komunikace. Zároveň není pravidlem, že hackeři pracují jen v noci. 😉

Pokud nemáte malinkou, nebo velice striktně nastavenou síť, kterou dobře znáte, asi vám takový graf moc neřekne. A i kdyby řekl, tak stejně nevíte, jaká data, od koho a kam utekla.

Jaké množství uniklých dat je problém?

Další otázka k zamyšlení. Co myslíte, že je horší: Když dojde k úniku 5MB, nebo 2000 MB dat? Ano, správně, nezáleží na velikosti dat, ale na jejich obsahu. Databáze obsahující jména, adresy a telefonní čísla HIV pozitivních lidí budou mít jen pár megabajtů. Naproti tomu fotky z firemního večírku budou mít stovky megabajtů. I když při úniku fotek se bude jednat o větší množství dat, tak závažnost toho úniku bude nejspíše menší (pokud to nebyl zrovna večírek p. Forejta).

Když citlivá data mohou mít jen pár megabajtů, je pak prakticky nereálné jejich únik detekovat z grafu přenesených dat.

Data utíkají i z cloudu

Téměř všechny firmy, které spravujeme používají nějaká cloudová úložiště. Ať už se jedná o Dropbox, Sharepoint, OneDrive, Exhange Online nebo nějaké cloudové úložiště pro zálohy.

Pokud data utečou z těchto úložišť, tak v grafu přenesených dat vidět nebudou.😕 Další výhodou pro útočníky je i rychlost stahování dat z těchto úložišť. Služby bývají umístěny v datacentrech s gigabitovou konektivitou, a tak není problém stáhnout veškerá firemní data během pár hodin.

Útočníci jsou si toho vědomi, tak občas kradou data přímo z cloudu. Je to rychlejší a nehrozí takové riziko prozrazení (obchází totiž firemní on-site DLP a IDS systémy).

Síťové analyzátory

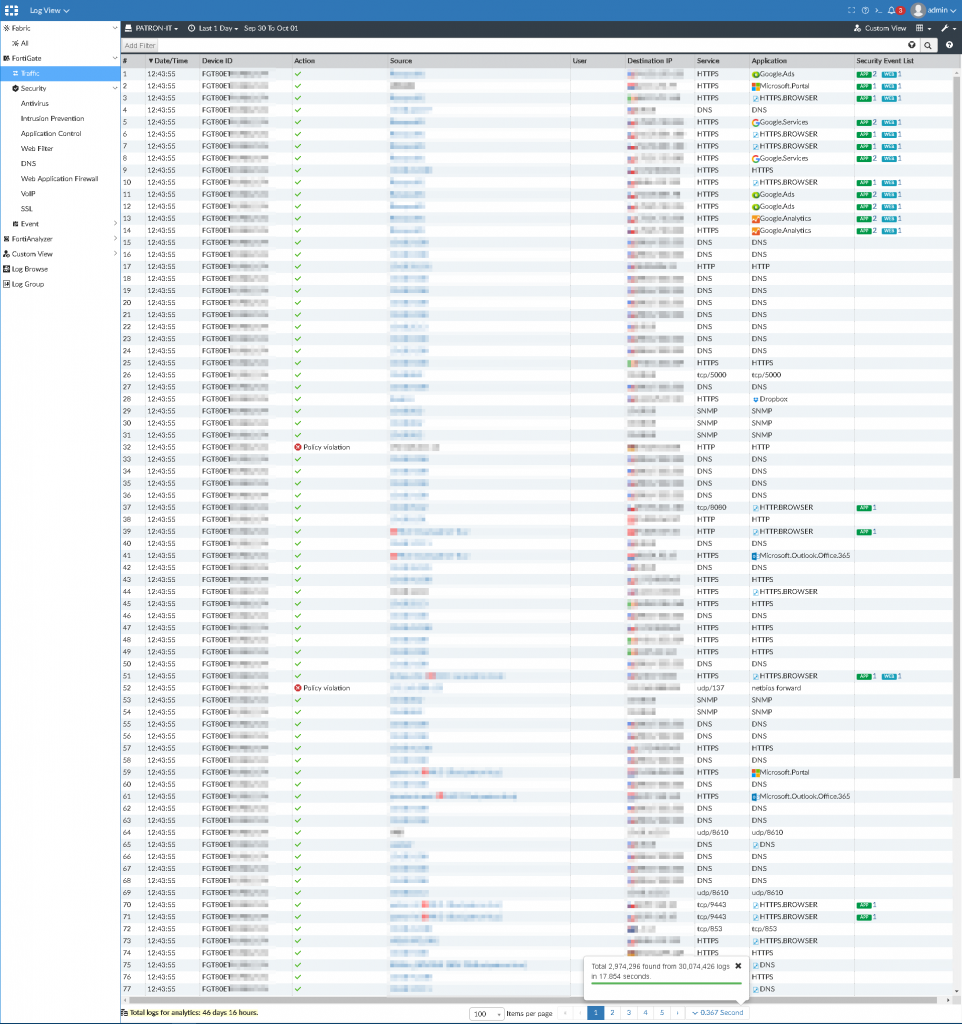

Čím dál více firem začíná mít nějaký analyzátor síťového provozu. Ten krom jiného ukládá informace o všech síťových spojeních. Zde by se únik dat mohl dát nalézt. Co myslíte?

S tímto se již pracuje výrazně lépe a únik dat se dá odhalit. Avšak stále to není úkol typu „klik, klik, hotovo“. Ze screenshotu je vidět, že v naší síti dojde za jeden den k téměř 3 milionům spojení (jedná se o routovaná spojení, spojení, co jsou v rámci jedné VLAN, nejsou vidět).

Větší firmy budou mít řádově ještě více logů. K tomu si přidejte skutečnost, že musíte prozkoumat provoz za několik dní až týdnů nazpět. Jedná se o úkol hodný popelky.😊 Je třeba vše projít, roztřídit a najít jehlu v kupce sena. Pro někoho, kdo se síťovými daty nepracuje pravidelně, to je úkol za trest.

Ach, ta šifrovaná spojení

Abychom tu práci neměli jednoduchou, tak nám ji budou stěžovat šifrovaná spojení. Již téměř všechny weby jsou dostupné skrze HTTPS. Zároveň se na nás (správce) chystá TLS 1.3 s ESNI a DNS-over-HTTPS. Tím přijdeme o velký kus informací o spojeních. Určitou cestou je nové technologie aktivně blokovat (v rámci spravovaných sítí), nebo dělat SSL inspekce.

Vypadá to tedy tak, že v budoucnu bude ještě těžší rozhodnout, jaká spojení jsou legitimní a jaká ne. Resp. ono už teď je to velice těžké. Například přístup k gmail.com může být legitimní, ale stejně tak skrze něj může dojít k úniku dat. Jak to však rozlišit? Podle mě to čistě ze síťového analyzátoru nelze.

Stejně nevíte, co uteklo

Nakonec, i když najdete nějaké podezřelé spojení a budete vědět odkud kam to spojení šlo, jak dlouho trvalo a kolik dat se přeneslo…bohužel jeden důležitý parametr vám stále bude chybět. Tím je informace o tom, co uteklo.

Stejně jako u metody s množstvím přenesených dat zde platí, že únik dat můžete přehlédnout. Případně data utečou přímo z cloudu, pak zde nic nenajdete.

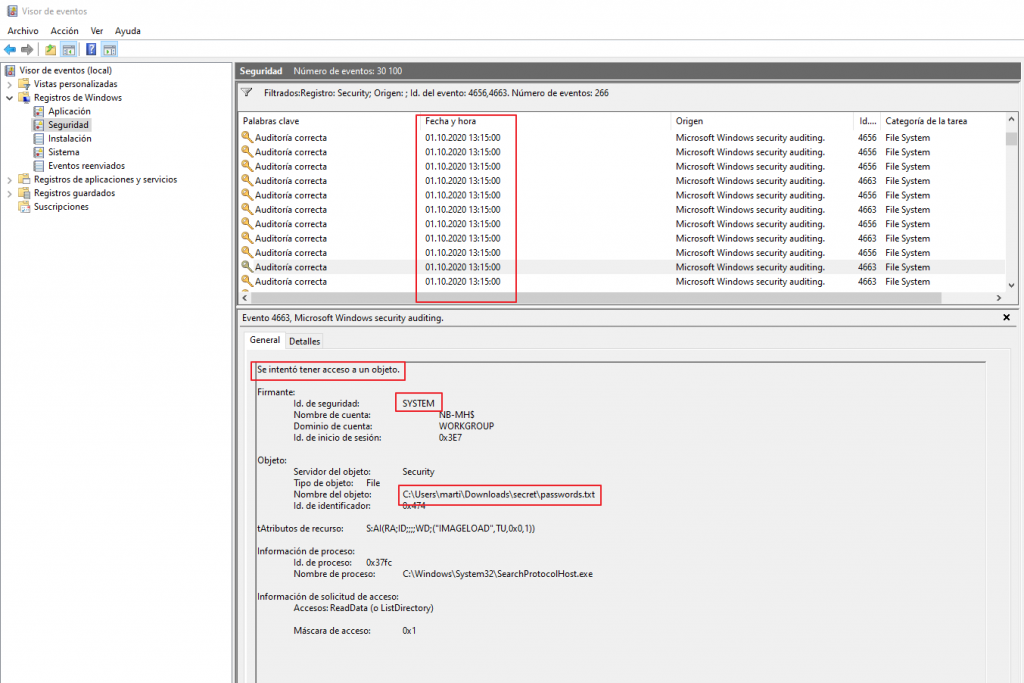

Logy ze systémů a stanic

Naštěstí, součástí informačních systémů bývá i „audit log“ (tzn. kdo, co a kdy v systému dělal). Stejně tak Windows umožňují auditovat i přístup k souborům (v ceně OS 😉).

Abych byl optimista, začnu jednou velkou výhodou. Z těchto logů jste schopni konečně zjistit, jaká data mohla uniknout.

Nevýhodou je, že těchto dat bude ještě řádově více než v případě síťových spojení. Někdo, kdo už nasazoval auditování nad NTFS může potvrdit. Bez nějakého nástroje pro automatizované zpracování se nejspíše neobejdete.

U audit logů informačních systémů je blbé, že hackeři data kradou rovnou z databází nebo záloh. Tzn. logovací mechanismus informačního systému většinou obejdou. Resp. pokud se nebude jednat přímo o hack webového systému.

Ransomware ničí stopy

Mám pro vás ještě jeden postřeh, který by se dal lehce přehlédnout (pokud už jste nenarazili na podobnou situaci). Když kyberzločinci napadnou nějakou organizaci a vše zašifrují, častokrát skončí zašifrované i logovací systémy. Tzn. útočníci (ať už vědomě, nebo nevědomě) zašifrují systémy, které měli obětem sloužit pro případné vyšetřování právě těchto incidentů.

Jak tedy správně detekovat únik dat?

Zatím jsem psal jen o tom, „jak to nejde“. Bylo by však fajn pobavit se i o tom, jak to dělat. Nejdůležitější je si včas položit otázku: „Jak bych u nás ve firmě detekoval únik dat?“. Veškeré systémy je totiž třeba mít nasazené ještě dříve, než se nějaký incident stane. Jenom tehdy budete mít data, ze kterých bude co vyšetřovat.

Pokud si tuto otázku položíte až po bezpečnostním incidentu, asi vám nezbude nic jiného než sledovat „shaming web“ dané ransomware skupiny, zdali už nezveřejnila nějaká vaše data. ☹

Níže naleznete nějaké mé postřehy a nápady na řešení. Každý jsme v jiné situaci a bude mu fungovat něco jiného. Pokud víte o něčem dalším, budu vděčný, když se podělíte (víc hlav víc ví).

Canary tokens

Jednoduchý a poměrně účinný způsob pro detekci úniku dat nebo napadení systému. Technika spočívá v tom, že v systému nastražíte speciálně vytvořené soubory (Word, PDF, obrázky), ke kterým by se normální uživatel neměl nikdy dostat. V případě jejich otevření/zobrazení vám dojde e-mail s informací, že byl dokument otevřen. Častokrát získáte i informaci z jaké IP adresy (tudíž i přibližnou adresu – město, stát).

Pro více informací koukněte na Canarytokens.org či video níže.

Data loss prevention (DLP) systémy

Jedná se o systémy, které se specializují na zamezení úniku dat/informací. V případě, že data utečou, pomohou vám vypátrat, jak se to mohlo stát. Moc rád bych se vám zde více rozepsal a nějaké systémy doporučil, ale nemám ještě dostatek praktických zkušeností (zatím jsem jen objevil cesty kudy nejít).

Azure Information Protection

Služba, kterou nabízí Microsoft v rámci svých cloudových služeb (Microsoft Azure Information Protection). Tohle řešení se mi moc líbí. Předplatné vyjde na „pár korun“, běží v cloudu (rychleji se nasazuje a nevyžaduje vlastní infrastrukturu) a je integrované se zbytkem Microsoft 365 služeb a SW (Azure Active Directory, MS Office, Windows, mobilní aplikace). Tuhle službu sami používáme a nasazujeme u našich zákazníků.

Nejvíce se mi na tomhle řešení líbí, že jsou chráněna samotná data (každý soubor je samostatně šifrován) a běžný uživatel nedokáže tuto ochranu z dokumentu odstranit. I pokud by se mu podařilo udělat si kopie všech souborů a vynést je mimo firmu, doma je neotevře.😊

Pokud jste tuto službu ještě neviděli, doporučuji na ni blíže kouknout.

Závěr

Podle mě, ochránit firmu proti úniku dat je technicky nejtěžší. Těžší, než ji ochránit proti ransomware. Data mohou uniknout více způsoby. Nemusí být vždy hackeři, někdy data vynese i někdo ze zaměstnanců.

Zároveň mi věřte, že velikost firmy nevypovídá nic o úrovni její IT bezpečnosti. Již jsem slyšel dost příběhů od správců velkých firem o tom, jak to u nich funguje, resp. nefunguje.😊 Čím větší firma je, tím více je tam zařízení, lidí, zájmů, technologií a tím těžší je vše udržet zabezpečené.

Přeji vám, ať jsou vaše sítě bezpečné a incidenty se vám vyhýbají.

Martin

Diskuze k článku