Postřehy z bezpečnosti: Jak se nechat hacknout RDP serverem

V dnešním článku vám chci ukázat stinnou stránku jedné funkcionality v RDP (Remote Desktop/Vzdálené plochy). Ne každý o ní ví. Výsledkem je kompromitovaný klientský počítač, nebo ukradená data. Útok RDP serverem jsme připravili společně s Ondrou Ševečkem, který jej pak prezentoval na HackerFestu 2018.

RDP (vzdálená plocha) slouží k vzdálenému ovládání počítačů/serverů. Tzn. váš klientský PC ovládá vzdálený server. Pokud jste „záporák“, nebo je váš PC hacknutý, můžete skrze RDP vzdálenému serveru uškodit. Z toho důvodu bychom neměli ke správě serverů skrze RDP používat nedůvěryhodná PC (viz Zabezpečení sítě: Tierování a PAW). Málokdo však ví, že při „správném“ nastavení RDP klienta, může být nebezpečí vzájemné. To znamená, že RDP server může napadnout váš PC.

Vlastnosti útoku

Co je tedy to, co dělá RDP nebezpečné pro klienta? Je to funkce přesměrování místních prostředků. Ta umožní vzdálenému RDP serveru přístup ke zdrojům klienta. Velmi populární je zejména přesměrování místních disků – tak aby uživatel mohl na vzdáleném serveru přistupovat k datům na svém PC/NB.

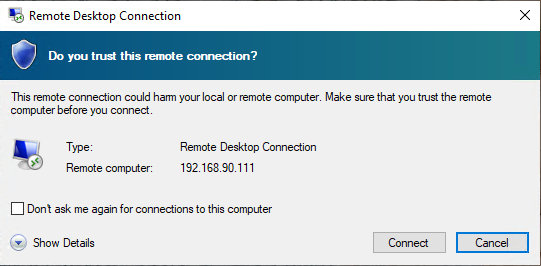

Samozřejmě si nemyslím, že jsme objevili něco nového. Samotný RDP klient zobrazuje varovnou zprávu „Toto vzdálené připojení by mohlo poškodit váš místní nebo vzdálený počítač.“. Jen mi přišlo, že většina lidí varování ignoruje (podceňuje). Chci proto poukázat na míru závažnosti a jednoduchost zneužitelnosti.

Jak funkcionalitu jednoduše zneužít, najdete na videu dále. Avšak předtím chci ještě vypíchnout pár zajímavých vlastností daného útoku:

- Neexistuje a ani nebude existovat patch: jelikož se nejedná o chybu, ale zneužití vlastnosti RDP.

- Nepomůže antivirus ani firewall: protože ke zneužití se použijí standardní nástroje přímo ve Windows.

- Jedinou ochranou je funkci přesměrování místních prostředků nepoužívat.

Týká se to i mě?

V podstatě každý, kdo se připojuje na nějaký RDP server, který nemá pouze pod svojí správou, by se měl nad nastavením RDP klienta zamyslet.

Napadají mne následující „zábavné/strašidelné“ scénáře:

- Zaměstnanci, kteří se připojují na firemní RDP server z osobních počítačů. V lepším případě pouze firemní IT oddělení, v horším případě i všichni, kteří jej hacknuli, tak mají možnost dostat se k soukromým datům zaměstnanců.

- Zaměstnanci dodavatelské firmy, kteří se připojují na RDP server zákazníka. Zákazník tak má možnost dostat se k datům dodavatelů (a třeba získat i přístupy k dalším jejich zákazníkům – tzn. své konkurenci). Samotného by mne zajímalo jak pak používají RDP přístupy dodavatelé IS našich zákazníků 😊.

- Hackeři, kteří se připojují na „hacknutý“ server. Např. udělat testovací „RDP server“ a přihlašovací údaje k němu zveřejnit někde na Pastebin.com. Věřím tomu, že do pár hodin se k němu připojí první „hackeři“. Vtip však bude v tom, že oni budou ti, kteří budou hacknuti. 😊

Útok RDP serverem v praxi

Jelikož ukázka je mnohem lepší, než pouhá teorie, připravil jsem si pro vás krátké demonstrační video. Uvidíte, jak je útok jednoduchý a rychlý.

Jak se proti útoku bránit?

Jednoduše – nepoužívejte u RDP přesměrování místních prostředků. Nebo je co nejvíce omezte. Například přesměrujte jen dedikovaný disk. Stejně tak vypněte i sdílení ostatních zařízení (zvuk, schránka, tiskárny, plug&play). U nás ve firmě jsme si v našem správci RDM (viz správa hesel) zakázali přesměrování většiny místních prostředků globálně.

Co na to říkáte? Měli jste o možnostech zneužití funkce přesměrování místních prostředků povědomí?

Diskuze k článku

Aleš

17. 05. 2019 v 08:34

Je stejný problém/nebezpečí i při použití RDP přes Bránu VP?

Odpovědět

Martin Haller

17. 05. 2019 v 08:40

Jj, RDP GW (brána vzdálené plochy) na věci nic nemění.

Odpovědět

Ondra

23. 10. 2020 v 11:12

Ano, povedomi mam, bezne teto vlastnosti vyuzivam(zneuzivam)

Odpovědět

Matěj

16. 07. 2021 v 20:38

jak to stahnu ten terminal a začnu?

Odpovědět