Jak vypadá vyjednávání o výkupném u ransomware

Předchozí článek jsem věnoval metodě OSINT – jak pracovat s informacemi, které jsou veřejně dostupné na internetu. S jejich pomocí jsme našli jednu kritickou chybu v síti Povodí Vltavy, která mohla být vstupním bodem hackerů do jejich sítě. Článek následně „přepublikovali“ i na Lupa.cz a od řady z vás jsem dostal pozitivní zpětnou vazbu. Všem vám za to velice děkuji! Budu se vám tedy i nadále snažit přinášet neotřelé informace a praktické postupy.

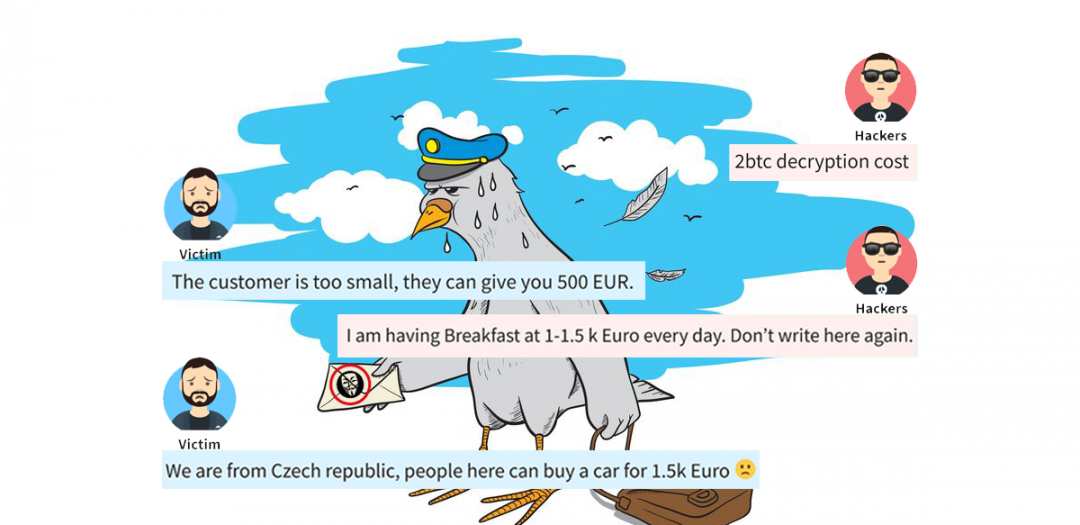

Minulý týden se mi do rukou dostal záznam komunikace mezi obětí ransomware a útočníky. Když jsem jej zpracovával, došlo mi, že zatímco o ransomware se už napsalo mnoho, o komunikaci s útočníky nikoliv. 😊 V podstatě za celou dobu jsem viděl pouze dva články, které komunikaci zobrazovaly („How to Haggle With Your Hacker“ a druhý článek jsem bohužel nedohledal). Rozhodl jsem se, že se o záznam vyjednávání o výkupném s vámi podělím. Včetně postřehů, které mi na komunikaci s hackery přišly zajímavé.

Rozumím, že pro řadu lidí je komunikace s útočníky a placení výkupného za onou pomyslnou hranou. Avšak neřešme nyní morální rozměr, prosím. Situace se již stala. Využijme získané komunikace, abychom si rozšířili naše znalosti o ransomware „byznysu“.

Komunikace o výkupném

1. 2. 2020 20:32

Hi guys!

good work!! My name is ****. I was asked to upgrade „security“ for a small customer you hacked (all-in-one server ). They don’t want to recover the data, as they have backup from 28th January.

I suggested them to pay, if the price is reasonable to save some time. They’ve refused as they don’t want to support terrorists.

What is the price of your time to help?

2. 2. 2020 23:18

2btc decryption cost

2. 2. 2020 0:02

The customer is too small, they can give you 500 EUR.

They don’t really need the data. The backup they have is quite fresh

2. 2. 2020 0:06

I am having Breakfast at 1-1.5 k Euro every day. Don’t write here again.

2. 2. 2020 0:18

We are from Czech republic, people here can buy a car for 1.5k Euro 🙁

So they can buy a breakfast for you then. 1000 EUR? They should be able to pay.

I’m trying to help you to get at least something, you had some work with the hack.

2. 2. 2020 13:41

Hi there,

if the recovery will be available today, they can give you 0,5 btc

Last call, or they will use 10 days old data from backup and continue their work. At that point, data integrity will be changed and old server data will be valueless.

If you want money, respond fast.

2. 2. 2020 13:51

Ok 0.5 Btc deal

Our wallet ****

How much time do you need to complete the payment?

2. 2. 2020 14:27

We have responded to you. We are ready for a deal. Waiting for payment.

2. 2. 2020 14:57

We waiting for money transfer to coinbase, need about 60 min.

Can I ask you to decrypt 3 files as a proof for the owner?

Thanks

2. 2. 2020 17:29

Sorry, I was waiting for my boss to pick up the decrypted files

2. 2. 2020 17:36

https://dropmefiles.com/****

password ****

Here is a link for decrypted samples

2. 2. 2020 19:34

How much time do you need to complete the payment?

2. 2. 2020 20:11

Unfortunately the deal was canceled by the owner. We have money prepared in btc for you, but the owner decided to use 10 days old backup after they tested its integrity as its cheaper to pay people to rework this 10 days.

Sorry for that, I am also not happy as we failed in negotiation with you

2. 2. 2020 20:13

Offer them a discount. we are ready for the amount of 0.3 BTC

2. 2. 2020 20:27

To be honest, they would pay, but they want guarantee. If they pay, they wanto to be 100% sure the data will be back, they have no insurance etc. They had similar issue in the past, they payed and nothing happened.

Also some technical problems can occure, I’m not sure what their IT tried on server before we came.

And I cannot guarantee that by my name.

2. 2. 2020 20:29

We’ve already shown you the decrypted files. We can decipher a few more as a guarantee. You can be sure that the files will be decrypted in any case. We are waiting for your decision.

2. 2. 2020 20:45

I understand, but they want us to take the risk. Look, we already know a few of hacking groups and we have some kind of trust between us. We help them, they help us.

But usually we negotiate the deal, customer take the risk and we know each other since.

In this case they don’t want to take the risk, and you are new for us.

2. 2. 2020 20:51

New? AHAH We work since 2013

Ok good luck. We will delete their key tomorrow morning

2. 2. 2020 21:00

Haha 2013 sorry than 🙂

Send me the decryptor and you have my word that I will pay 0,3 BTC to you if it will work. I have 3 people on place right now. It could be fast

2. 2. 2020 22:48

If I will take the risk and trust you, can you give your word that you will help?

2. 2. 2020 23:03

Man what do you want for me?

We sent you the transcribed samples as a guarantee, it’s not enough for you. What else do you want from us?

You refused the deal. Tomorrow we will delete the key

2. 2. 2020 23:14

I’m trying to make money for you!

Owner refused to pay, as he doesn’t believe the recovery will be successful

If I will trust you and send you the money it is my risk to help both sides. So I want your gentleman’s word that when I send 0,3 BTC, you will decrypt the data.

2. 2. 2020 23:23

The price will be 0.5 BTC. we will not give you any more discounts. Either pay 0.5 BTC and get your decoder, or don’t email us anymore.

2. 2. 2020 23:35

I just tried to help you, they already decided not to pay and recover the old data. It is my initiative to send money and recover the data. But I don’t care, it is not my data.

2. 2. 2020 23:35

I’m going to sleep for 2 hours. Pay for it, I’ll give you a decoder. when I get back. Wallet **

and read about Matrix Ransomware on the forums-all our customers get the decoder after payment. We have 20-30 payments a day, and we value our reputation.

2. 2. 2020 23:40

I can give you 0,3 BTC but I need to have decoder now, my people are there and they have to make it work until morning. We promised the network will be functional in the morning.

2. 2. 2020 23:52

You yourself offered a price of 0.5 Bitcoin. we will meet you halfway. 0.4 BTC now, and I will issue you a decoder within 5 minutes of receiving the payment. Decoding will take 30-40 minutes

3. 2. 2020 0:00

They considered 0,5 BTC and then they refuse it and ask us to recover old data. Please, take 0,3 and we can go sleep. I can not go against their decision they already made. I really have nothing from this situation, we are paid hourly.

3. 2. 2020 0:10

I’m tired of you. I already gave you a great price, what the fuck are you bidding for? 0.4 this is my last offer. You have 5 minutes to pay. And don’t lie about hourly pay, I know hundreds of dealers like you and I know how you work.

3. 2. 2020 0:16

I am not a fucking dealer :(. We are repairing what IT guy did. Ok. I will send 0,4

3. 2. 2020 0:22

0,4 BTC has been send, is it ok ?

3. 2. 2020 0:22

ok see payment

please wait 5 min

3. 2. 2020 0:23

Please send us 1-2 encrypted samples once more

we will generate your key

3. 2. 2020 0:26

Could be those you have already seen? (attached)

3. 2. 2020 0:30

https://dropmefiles.com/****

Archive password: ****

(if you will not be able to unpack the archive please install Winrar)

Here is your PAID Decryption Tool and Decryption KEY.

This decryption key is based on files which you sent us for free test decryption.

Decryption tool is tested on files which you sent us for free test decryption and work correctly!

Unzip decrypt tool in some folder, for example: C:\1

Run dec.exe as administrator with right mouse click.

Wait while file scan process will be finished. (scan process can be long)

Write full path to .SEK key and press enter, for example C:\1\XXXXXXXXXXXXX.SEK

Decrypt process will start…

If you want to decrypt some folder or local disk, you can:

drag and drop this folder or local disk to dec.exe by left mouse button.

wait file scan finished.

Enter full path to .Sek key, example c:\dec\XXXXXXXX.sek

Decrypt process will start.

If you have dec fail errors during decryption process it means

that you have additional keys generated by our software.

Additional decryption keys are extra chargeable.

If you will need help please write us!

3. 2. 2020 0:33

Thank you, we will test it.

Last question. There was 1 server and 1 PC encrypted, but PC has another ID , will works for both or should I send samples also from PC ?

3. 2. 2020 0:34

No. You must send us samples from PC too if you need the second key.

It wiil be free for you

3. 2. 2020 0:36

Thanks. (attached)

3. 2. 2020 0:41

My boss just went to bed. we will give you the key for the PC in the morning, there are a few files, you will have time to decrypt everything before the start of the working day. We have a difference of 3 hours with you, so we will send the key when your business day has not started yet.

Waiting for the files

3. 2. 2020 8:07

Hi guys, we have just finished the decryption process.

Thanks for the decryption tool. We have noticed that some of files have not been decrypted – they stayed in encrypted state. We didn’t notice any error message during the decryption process.

You can see the files in attachements.

Could you help us with that please?

3. 2. 2020 9:04

https://dropmefiles.com/****

Co je na komunikaci o výkupném zajímavého

Mé postřehy ke komunikaci s hackery…

Původní a finální cena výkupného

Jednání o výkupném připomíná smlouvání na tureckém bazaru. Na začátku útočníci požadovali 2 BTC (v té době cca 440.000 Kč). Finální cena, kterou oběť zaplatila, činila 0,4 BTC (cca 88.000 Kč). Neboli pouze 20 % původní požadované částky. Získat slevu 80 % je z mé zkušenosti velice dobrý výkon. To, jaké slevy se podaří dosáhnout, záleží na ochotě zákazníka riskovat (hrozí, že útočníka naštvete/urazíte a přestane s vámi komunikovat) a časové naléhavosti získat data zpět (jestli je potřebujete do hodiny, nebo do týdne).

Strategie při vyjednávání

Je to jako při hraní pokeru. Každá strana zná své „karty“, snaží se zachovat „pokerface“ a odhadnout „karty“ svého protivníka.

- Oběť zná cenu svých dat (ví, kolik je za ně ochotná zaplatit) a zná závažnost své situace (zdali má aktuální/historické zálohy, o kolik dat nenávratně přišla). Na útočníka však hraje divadlo, že se vlastně nic nestalo a většinu dat si může obnovit ze zálohy. Jen tedy akorát přišla o pár dokumentů, které nejsou kritické, ale ráda by je zpátky. Zároveň se snaží odhadnout, jaká je nejmenší částka výkupného, na kterou útočníci přistoupí, ale neurazí je natolik, aby odmítli dále vyjednávat.

- Útočníci ví, koho napadli, co se jim v síti oběti podařilo smazat/zašifrovat a jaká je nejmenší cena, za kterou data uvolní. Odhadují však, jak špatně na tom oběť je (zdali nějaké zálohy přežily, nebo ne) a jakou hodnotu pro ni data mají. Na základě toho totiž musí „nacenit“ velikost výkupného. Nejvíce jsou ochotny zaplatit firmy, co se ocitnou úplně bez dat. Méně však firmy, co mají alespoň částečné zálohy a nejméně ty, které mají zálohu všech dat. Na oběť se tváří nekompromisně, dávají časová ultimáta a hrozí, že oběť už svá data nikdy neuvidí.

- Z pohledu nezainteresované osoby se vyjednávání tváří mnohem jednodušeji než očima firmy, která bez dat skončí svou existenci. Prvotní protinabídka oběti ve výši 500 EUR (necelá 3 % požadované částky) byla odvážná, avšak podle mě pomohla k výraznému snížení výkupného (taková „cenová protikotva“). Útočníci se demonstrativně na půl dne odmlčeli. Tím, že oběť na věc „netlačila“, dala útočníkům najevo, že data pro ni opravdu nejsou kritická, což vedlo k slevě na výkupném.

- Celé vyjednávání mi připomnělo knížku „Nikdy nedělej kompromis“ od Chriss Vosse. Pokud vás psychologie vyjednávání zajímá, vřele ji doporučuji (zároveň podpoříte i jedno skvělé nakladatelství, zvlášť v této nemilé době).

Hackeři se rádi pochlubí

Člověk by čekal, že si hackeři přejí zůstávat „anonymní“. Avšak vypadá to, že jsou na svou historii a jméno, které si vydobyli, hrdí a rádi se pochlubí. V komunikaci se chlubí tím, že jsou skupina Matrix, pracují od roku 2013 a denně přijmou 20–30 plateb. K diskusi samozřejmě zůstává, zdali píšou pravdivé informace. Z naší zkušenosti z jiných případů se běžně stává, že se hackeři pochlubí svým jménem – snaží se svým jménem (pověstí) oběti „garantovat“, že data po zaplacení opravdu dostanou.

Hackeři jsou organizovaní

Je vidět, že se v komunikaci střídá více osob. Minimálně dvě. Jedna druhou nazývá šéfem, která má na rozdíl od ní přístup k dešifrovacím klíčům. Hierarchie a rozdílná oprávnění ukazují na „profesionalizaci“.

Zákaznický servis

Většina komunikace probíhala během víkendu v denních i nočních hodinách. Útočníci se zmínili, že jsou v GMT+4 a odpovědi chodily i v řádu minut. Stejně tak hackeři ochotně pomohli dešifrovat i soubory, které jejich program nedešifroval.

Z toho je vidět, že jim na „dobré“ pověsti opravdu záleží. Díky ní jsou totiž oběti ochotné riskovat platbu výkupného ještě před tím, než jsou jim data navrácena. Na rozdíl od „legálního“ byznysu zde totiž neexistuje výměna skrze „advokátní/notářskou úschovu“. 😊

Komunikace a platba

A ještě pár poznámek z naší praxe:

- Komunikace probíhá v angličtině skrze e-mail. Útočníci v síti oběti zanechají „ransomnote“ (vyděračský dopis) s instrukcemi, kde je má oběť kontaktovat (aktuálně útočníci vytváří i samoobslužené „e-shopy“). Častokrát dopis zmiňuje více mailových adres. To pro případ, že by byla nějaká z e-mailových schránek zablokována (např. policií). Útočníci, se kterými jsme se setkali, nejčastěji používají e-mailové servery protonmail.com a cock.li.

- Výkupné bývá požadováno v Bitcoinech. Kvůli neodvolatelnosti plateb, rozšířenosti kryptoměny a „pseudoanonymitě“. Je však možné, že kvůli vyšší anonymitě se bude přecházet na jiné kryptoměny. Například ransomware skupina Sodinokibi/REvil začala přecházet na Monero.

- Vyjednávání o výkupném není vždy tak dlouhé jako v tomto případě. Někdy zabere jen pár e-mailů. Hlavně když zákazník na obnovu skutečně pospíchá a výkupné je ze strany útočníků „špatně“ (myšleno nízko) naceněno. Osobně bych však doporučil trochu „brečet“, než se výkupné zaplatí. Aby útočník nezískal pocit, že oběť mohla zaplatit víc a nezkusil po oběti žádat více peněz.

Závěr

V závěru mi dovolte připomenout to velmi podstatné: Placením výkupného se „byznys“ s ransomware podporuje a vede k dalším napadeným firmám. Pokud je možnost data obnovit ze záloh, doporučuji tak učinit a výkupné neplatit.

Pokud jste si v komunikaci všimli nějaké další zajímavosti, dejte vědět v komentářích. Stejně tak budu rád za vaši zpětnou vazbu a nápady. 😊

Pokud vás zajímá téma ransomware, koukněte na mé předchozí články:

- „Jak obnovit síť po ransomware útoku“ – jak obnovit firemní počítačovou síť po útoku ransomware? Co dělat jako první? Sdílím (pracně) získané zkušenost, abyste obnovili provoz co nejdříve.

- „Jak hackeři napadají firmy skrze jejich IT dodavatele“ – nezáleží, kolik do IT bezpečnosti investujete, pokud váš dodavatel bezpečnost fláká. Dejte si pozor na hackerské útoky skrze dodavatele.

- „Hackeři mají nový trik. Naučili se s ransomware lépe vydírat“ – Nový trik s ransomware nevyřeší ani dobré zálohování. Hackeři oběti vydírají, že pokud nezaplatí, jejich citlivá data zveřejní.

- „Co dokážou hackeři s ransomware ve vaší firemní síti“ – firmy po útoku ransomware končí bez dat i záloh, protože podceňují schopnosti hackerů. Přečtěte si, co hacker ve vaší síti dokáže a zlepšete zabezpečení.

Edited (2. 7. 2020): Narazil jsem na další článek, který zachycuje částečnou komunikaci s útočníky: „How hackers extorted $1.14m from University of California, San Francisco„.

Diskuze k článku

Kyssling

11. 05. 2020 v 15:51

Skvělý článek, poctivě jsem ho přelouskal a připadá mě, že v jednu chvíli byste se nemohli divit (a tedy ani majitel dat) kdyby došlo ke smazání klíčů a data by byla ztracena – vyjednávali jste s tím, že klient věděl, že to tak může také skončit ?

Celkem by mě zajímalo, zda jste také s nimi nekomunikoval o své potencionální obavě, že odšifrujete data a oni okamžitě (resp. třeba za pár hodin) využijí ten bezpečnostní problém a okamžitě data opět zašifrují (kdyby jste hrál „hloupého“ že nevíte jaké díry v zabezpečení zneužili)…

Odpovědět

Martin Haller

11. 05. 2020 v 16:04

Díky za komentář. V článku jsem to vyloženě nezdůraznil, ale nejedná se o naši komunikaci (resp. částečně se ztratilo při korektuře od kolegyně). Souhlasím s Vámi, že já být útočník, tak už by mi taky došla trpělivost :D. Stejně tak se dá říct, že výkupné mohlo být 0.3BTC místo 0.4BTC. Nicméně je to jako se vším – po bitvě je každý generál :).

Na druhou stranu je tady vidět, jak moc velký zájem mají útočníci na tom získat z toho alespoň nějaké peníze – přeci jen, práci už odvedli.

Co se týče obavy, že se skupina po zaplacení vrátí tak můj názor je následující. Při obnově sítě je důležité se ujistit že se našel správný vektor průniku, vše přeinstalovat/zkontrolovat, změnit hesla, vše lépe zabezpečit, udělat pořádné zálohy a pak až teprve připojit síť k internetu (jak jsem psal i v článku https://martinhaller.cz/ransomware/jak-obnovit-sit-po-ransomware-utoku/ ). Zároveň si ale myslím, že ransomware skupiny si svého jména tak moc váží, že by stejné společnost minimálně rok nenapadli. Přeci jen by se to o nich pak vědělo a opět by se snížila ochota obětí platit peníze. Zatím jsem se s žádným takovým případem nesetkal.

Odpovědět

Kyssling

12. 05. 2020 v 14:57

Díky za odpověď, jinak já být hackerem nabídl bych ještě za nějakou platbu informaci o využité chybě.

Protože i když by se třeba zaručili, že rok firmu nenapadnou, může ji zněužít na stejné firmě jiná hackerská skupina a klient by měl zase platit …

(Ale to je teorie, také nepředpokládám, že po napadení nedojde k hlubší analýze IT ze strany firmy …)

Odpovědět

Martin Haller

12. 05. 2020 v 15:34

Tohle už jsme dřív taky viděli, že hackeři nabízeli informaci o zneužité chybě při platbě výkupného. Nicméně nikdy z nich nic nevypadlo :).

Pokud firma incident dostatečně nevyšetří a nedá zabezpečení dohromady … tak se pak nesmí divit pokud skončí jako oběť jiné skupiny :).

Odpovědět

Petr

12. 05. 2020 v 15:56

Pěkný článek, jen tvrzení:

Na rozdíl od „legálního“ byznysu zde totiž neexistuje výměna skrze „advokátní/notářskou úschovu“

není pravdivé – existují escrow services – třetí strany, které pozdrží platbu, dokud nedostanou informaci o úspěšné transakci.

Odpovědět

Martin Haller

12. 05. 2020 v 17:13

Máte pravdu, šlo by to udělat přes „escrow službu“ nebo „multisignature platbu“. Jen nevím jakého vybrat „prostředníka/agenta“, tak aby mu důvěřovali obě strany. Přeci jen se stále jedná o trestnou činnost. Máte nějaký nápad/zkušenost? (mé znalosti o krypto jsou pouze základní)

Zatím jsem se nesetkal s tím, že by útočníci nabídli možnost platby přes escrow. Nicméně dobrý nápad se jich na to příště zeptat 😎.

Odpovědět