Business E-mail Compromise: lídr kyberútoků

Když se řekne „počítačová kriminalita“, nejspíše se nám všem vybaví ransomware. Proto vás asi překvapí, když napíšu, že kyberzločinci si vydělají více peněz na podvodech typu „business e-mail compromise“ (zkráceně BEC).

Co je Business E-mail Compromise?

I když označení „business e-mail compromise“ může znít nově a tajemně, je tu s námi již dlouho. Jedná se o podvody, kdy zločinci se snaží oběť „obalamutit“ a dostat z ní peníze. Tyto podvody často zahrnují „padělání“ (podvrhování) e-mailů nebo rovnou krádež identity. (Pokud vás napadne jednodušší/přesnější definice, budu rád za komentář.) 😊

Například nevyžádaná/neočekávaná faktura za služby, která přijde firmě do e-mailu (viz rok 2014 „E-mailem se šíří falešné výzvy k prodloužení domény, varuje CZ.NIC“). Nebo podvržený e-mail, ve kterém ředitel společnosti naléhá na účetní, aby narychlo proplatila přiloženou fakturu (viz rok 2017 „Pozor na podvodný e-mail. Firma na Zlínsku kvůli němu přišla téměř o půl milionu korun“).

Proč však toto téma otevírat? Zločinci na sobě zapracovali a současné „scénáře“ podvodů jsou mnohem rafinovanější a pro oběti dražší. A i když nás „chrání“ jazyková bariéra ve formě češtiny, řada firem komunikuje i anglicky. A tak jsou mezi oběťmi i české firmy. Současně se podvodníkům daří si více nakrást a expandovat. Tento rok už se na nás několik českých firem obrátilo. 😔 Myslím proto, že je třeba o tomto tématu zvednout povědomí, abychom se podvodům začali bránit.

Jak velký byznys je BEC?

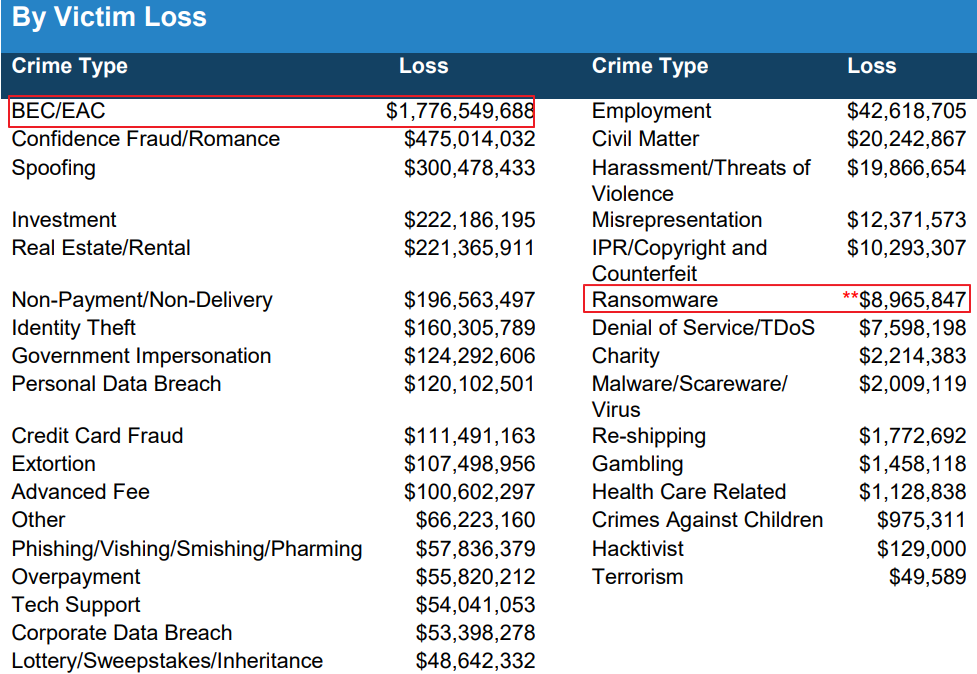

Podle „2019 Internet Crime Report“ od FBI si zločinci díky BEC podvodům přišli za rok 2019 na 1,77 miliardy dolarů. Díky tomu obsadil tento typ podvodů v žebříčku první místo s mnohonásobným náskokem před ransomware.

Zdroj: https://pdf.ic3.gov/2019_IC3Report.pdf

Možná vás u žebříčku zarazí, proč jsou u ransomware takto „nízké“ škody. V částce nejsou zahrnuty náklady na obnovu a ušlý byznys (většinou se jedná o několikanásobek výkupného). Dalším důvodem je, že většina firem ransomware útok do IC3 (zdroj reportu) nenahlásím, tudíž ztráty nejsou započítány.

K dohledávání kyberzločinců operujících s ransomware a plateb výkupného doporučuji přednášku „Feds Fighting Ransomware: How the FBI Investigates and How You Can Help“.

Business E-mail Compromise ve světě

Níže jsem vybral pár nedávných úspěšných BEC podvodů. Když si vezmete, že nejvyšší zaplacené (mně dosud známé) výkupné u ransomware bylo 2,3 milionu dolarů, tak BEC je oproti ransomware úplně jiná liga.

- Norfund (2020) – norský státní fond zaměřující se na investice v rozvojových zemích přišel o 10 milionů dolarů. „Dobrovolně“ je zaslal zločincům (v rámci propracovaného BEC podvodu). Zajímavostí je, že na podvod (prý – dle zdroje) přišli, když se z nich zločinci snažili dostat další peníze. („Hackers Steal $10M in “Wonderfully Done” fraud from Norway’s State Investment Fund“)

- Tecnimont SpA (2019) – zločinci se vydávali za jednatele celé skupiny a přesvědčili vedení indické dceřiné společnosti, aby provedla platbu ve výši 18,6 milionů dolarů na jejich účet. („Chinese group swindles $18.5 million from Indian arm of Italian company: Economic Times“)

- Toyota Boshoku Corporation (2019) – přišla v rámci propracovaného BEC podvodu o cca 37,5 milionu dolarů. („Over $37 Million Lost by Toyota Boshoku Subsidiary in BEC Scam“).

Jedna zkušenost z České republiky

BEC se netýká jen zahraničních firem. I na nás se za poslední rok obrátilo několik firem s obdobným problémem. Abych nastínil, jak moc jsou podvody sofistikované, zkusím vám popsat jeden podvod, se kterým jsme se setkali.

Asi vás u daného příběhu bude napadat spousta „ale“. Avšak berte to tak, že je příběh zjednodušený a že cílem je hlavně ilustrace podvodu. 😊 V realitě platí, že čím více je v podvodu peněz, tím vynalézavější zločinci jsou. Zpravidla dochází k výměně většího počtu e-mailů, krádeži více identit i falešných telefonních hovorů (viz „Caller ID spoofing“). Zařídit se dají i falešné firmy (např. „The Modus Operandi of EV Certificates Fraudsters: Findings from the Field“).

Krok č. 1: Prolomení e-mailového účtu

Vše začalo tím, že zločinci získali přístup k e-mailovému účtu oběti. Toho dosáhli asi „phishingem“, nebo tím, že oběť používala stejné heslo i u jiných služeb a to uteklo (viz „credential stuffing“, aneb jak se zneužívají uniklá hesla).

V našem případě bude obětí matti.meikalainen@gmail.test. Samozřejmě to není jméno skutečné oběti, to musím uchovat v tajnosti. Jedná se o fiktivní e-mail s finskou obdobou českého „Jana Nováka“. Cizí jméno jsem zvolil záměrně, protože v zahraničních firmách pracují lidé různých jmen. Pro našince je pak jednoduché přehlédnout „překlep“ (viz dále).

Krok č. 2: Nastudování komunikace oběti

Zločinci prošmejdili schránku oběti a sledovali, s kým a o čem si oběť psala. Koukali po něčem, co by se jim mohlo hodit. Například:

- Zdali oběť neprovádí platby faktur.

- Zdali oběť nevystavuje/nerozesílá faktury.

- Není nadřízeným někoho, kdo provádí firemní platby.

Zločinci zjistili, že oběť provozuje opravnu lodí a nedávno chtěla objednat nový lodní motor. Jednalo se o motor od výrobce „lodni-motory.test“ za 10.500 €. Oběť však nakonec objednávku neuskutečnila. Této informace však zločinci využili.

Krok č. 3: Příprava na podvod

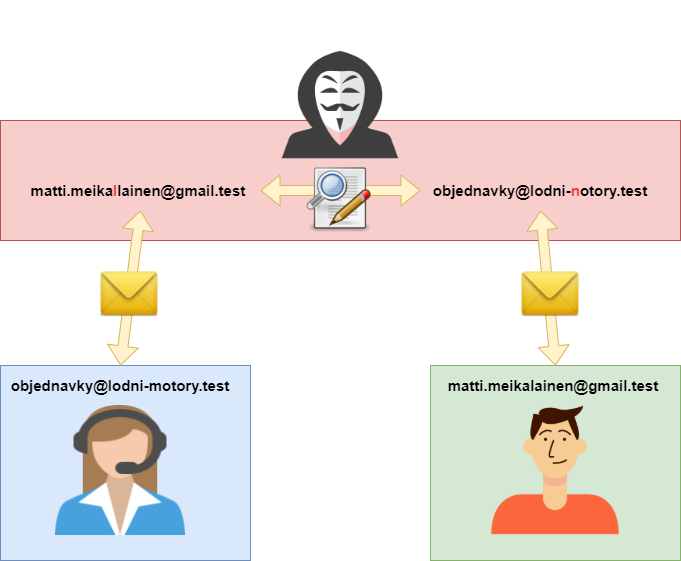

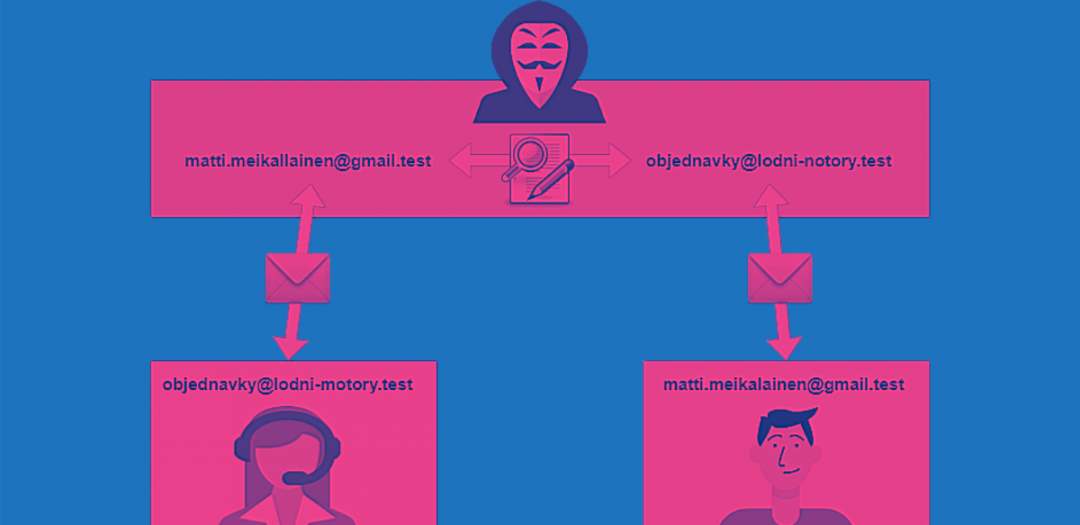

Zločinci si zaregistrovali e-mail, který byl podobný e-mailu oběti matti.meikallainen@gmail.test. Oproti skutečnému e-mailu oběti je v něm zdvojené písmeno L v příjmení.

Stejně tak si zaregistrovali doménu „lodni-notory.test“. Zde je pro změnu vyměněno písmeno M ve slově motory za N.

Jejich cílem bylo, aby veškerá komunikace mezi obětí a výrobcem probíhala skrze ně. Tak, aby mohli komunikací plně manipulovat. V počítačové bezpečnosti bychom řekli, že udělali útok „man in the middle“.

Krok č. 4: Realizace podvodu

Jsme u samotného finále podvodu. Zločinci rozjeli e-mailovou komunikaci, která vypadala následovně:

- Zločinci poslali oběti e-mail, ve kterém se vydávají za výrobce. Píšou, že motor, který si chtěla koupit, je ve speciální akci s 20% slevou, ale jen do vyprodání zásob.

Tím, že tento e-mail navazuje na dřívější komunikaci, si oběť nevšimla, že adresa odesílatele je „objednavky@lodni-notory.cz“ a ne „objednavky@lodni-motory.cz“. - Jelikož oběť motor opravdu chtěla, využila této „výjimečné a výrazné“ slevy a provedla objednávku.

- Zločinci objednávku vzali, trochu upravili (vypustili informace ohledně slevy) a přeposlali ji jménem oběti výrobci.

- Výrobce objednávku přijal a vystavil zálohovou fakturu. Tu následně poslal zločincům (na e-mail se zdvojeným L). 😊

- Zločinci zálohovou fakturu vzali a upravili v ní číslo bankovního účtu a cenu motoru. Fakturu následně s upozorněním na změnu čísla bankovního účtu přeposlali oběti.

- Faktura, až na číslo účtu, vypadala naprosto legitimně (protože se skutečně jednalo o „originál“ faktury). Jelikož v e-mailech seděly kontaktní údaje, faktura vypadala jako vždy (oběť již dříve s výrobcem obchodovala) a komunikace navazovala již na dřívější emaily, oběť fakturu proplatila. Zločincům přišly peníze na účet a podvod byl dokončen. 🏆

Zajímavé vlastnosti těchto podvodů

Možná to na první pohled nevypadá, ale tyto podvody jsou pěkně záludné. Klasické obrané technologie jsou na ně totiž krátké. Sandbox ani antivirus nezafungují, protože se nejedná o virus. S antispamem se také nepochodí, protože podvodníci domény skutečně vlastní a mohou tak mít správně nastavený SPF i DKIM.

Uživatelé si „nelegetimních“ e-mailových adres ani nemusí všimnou, protože řada e-mailových klientů zobrazuje pouze jméno odesílatele (text, který určuje odesílatel). S tím, jak komunikace odkazuje na dřívější komunikaci, nemá uživatel zpravidla podezření, že by odesílatel mohl být někdo „jiný“ (podvodník).

Stejně jako v případě útoků typu ransomware, i zde se jedná o organizovaný zločin. Jde však o jiné zločinecké skupiny. K podvodu jsou totiž potřeba trochu jiné „schopnosti“. U ransomware útoků je nejdůležitější hluboká technická znalost. U BEC podvodů je primární dovedností „sociální inženýrství“ – schopnost obelhávat lidi a manipulovat s nimi.

Co udělat, když se podvod stane

Důležité je se co nejdříve spojit s bankou a pokusit se peníze získat zpět. Podvodníci jsou si vědomi toho, že se oběti budou snažit peníze zachránit. Snaží se proto peníze „rozpohybovat“ hned, jak je obdrží (o tom detailně zase jindy), aby platba nešla vrátit. Čím později oběť podvod odhalí, tím hůře pro ni.

Dále je nutné si pamatovat, že podvodníci své oběti „dojí“, dokud nejsou odhaleni. Viz příběh s Norfundem. Je tedy třeba každý incident důkladně vyšetřit. Hledat odkud mohly utéct informace, které měly podvodníci k dispozici a zdali není některý firemní e-mail stále pod jejich kontrolou.

Co dělat, aby vás nepodvedli

Vím, že jako IT nejsme schopni proti těmto podvodům firmu plně ubránit (nebo mě nenapadá jak).

Nicméně, alespoň něco proto udělat můžeme. Jako IT bychom měli zajistit, že se podvodníci nedostanou k žádné firemní e-mailové schránce, kterou by mohli využít k „vytěžování“ informací a rozesílání e-mailů. Ideální je i u e-mailů používat vícefaktorové ověřování a sledovat, odkud k e-mailové schránce uživatelé přistupují (IP adresy a jejich geografická příslušnost). Stejně tak můžeme kontrolovat i pravidla pro třídění pošty (např. že nedochází k přeposílání pošty mimo firmu).

Dále je dobré se ve firmě domluvit, aby se veškeré změny bankovních účtů či kontaktních údajů ověřovaly i přes jiné „komunikační médium“. Např. když dodavatel pošle e-mailem informaci o změně účtu, tak danou změnu ověřit i telefonicky. Důležité je k tomu použít předem známé číslo a ne to, které je uvedené v e-mailu. Pro podvodníky totiž není problém vyměnit číslo v podpisu za své. Čím více peněz je ve hře, tím více budou podvodníci sofistikovaní. 😊

Varovným signálem může být i urgence k provedení platby, nebo žádost o potvrzení o převodu peněz (podvodníci ji chtějí kvůli další práci s penězi skrze „money mules“). Může být tedy dobré, v rámci firmy nastavit nějaká pravidla (např. žádosti o platby se vždy zpracovávají po 24 hodinách) a neumožnit z nich výjimky, pokud nebudou schválený osobním kontaktem (podvodníci rádi kradou identitu jednatelů, či majitelů firem a skrze tuto „autoritu“ naléhají na odpovědné zaměstnance k provedení platby).

Závěr

V článku jsme se na téma „Business E-mail Compromise“ podívali letem světem. Je to takové „vykopnutí“ tématu. Rád bych věděl, jestli je to pro vás zajímavé téma a zdali jste se s těmito podvody v nedávné době setkali?

Pro zvědavé čtenáře pak doporučuji přednášku „Business Email Compromise: Operation Wire Wire and New Attack Vectors“.

Mějte se prima.

Ať se vám daří a vaše sítě jsou v bezpečí. 😊

Martin

Diskuze k článku

František Staněk

30. 06. 2020 v 07:51

Něco velmi podobného se nám stalo v listopadu 2019. Akorát jsme měli zaplatit dříve a na jiný účet za již objednané plechy, že prý mají zrovna audit a další výmysly. Někdo vyměnil písmenka na konci v mailech za „.cf“ u našeho nákupčího a účetní a u druhé strany změnil ve jméně italského dodavatele písmenko.

Platba ve výši cca 30.000 EUR odešla, naštěstí ale podvodníci nebyli tak zkušení, protože jméno příjemce bankovního účtu bylo jiné a tak to banka naštěstí automaticky zablokovala.

Následovala u dotčených lidí změna AD hesel, ukončení komunikace, ale stejně jsem měl podezření, že napadli pouze stranu našeho dodavatele a vytáhli si z mailů veškerou historii.

Když jsem se posléze díval do MX záznamů, domény byly registrovány firmou Namecheap Inc. 🙂 Opravdu si s tím dali tu práci.

Proto dnes velcí odběratelé typu ČEZ, E.ON tolik tlačí na kyberbezpečnost u svých dodavatelů, ISO 27001 atd.

Váš článek s dovolením použiji jako školící pomůcku pro zaměstnance. Moc pěkně sepsané!

František

Odpovědět

Martin Haller

30. 06. 2020 v 09:17

Děkuji za pochvalu a sdílenou zkušenost. Vypadá to na obdobný „modus operandi“.

Myslím, že jméno příjemce bankovního účtu není pro podvodníky jednoduché zfalšovat (banka jim to nedovolí) – většinou jdou peníze, podle mne, na účet „money mules“ (tzn. jsou to jejich legitimní účty). Uvidíme ale do budoucna, jestli si k doménám nezačnou zakládat i „legitimní“ firmy někde v zahraničí aby dostali i bankovní účet na obdobné jméno :).

Martin

Odpovědět

Radek Šembera

30. 06. 2020 v 09:03

Díky Martine, opět skvělý článek. Namotivovalo mě to a snažím se zlepšit povědomí a procesy ohledně bezpečnosti na účetním oddělení.

Mám osobní zkušenost od jednoho bývalého klienta, cca z roku 2016:

-> nakupoval od čínského výrobce ve velkém

-> výrobci hacknuli e-mail schránku (pravděpodobně i mailserver) a sledovali korespondenci

-> v legitimní objednávce upravili ve faktuře číslo účtu (hlavičky mailu byly legitimní)

-> klient zaplatil útočníkovi na základě z jeho pohledu legitimní komunikace

-> policie a banka byly bezbranné

-> chybu nakonec výrobce uznal a zboží dodal, nicméně to trvalo a klientovi to poškodilo business

Odpovědět

Martin Haller

30. 06. 2020 v 09:20

Je vidět, že nakonec těch zkušeností s BEC bude už v ČR dost :). Díky za nasdílenou zkušenost a pochvalu.

Ať se v práci daří 😊,

Martin

Odpovědět